ゼロトラストとは?クラウド時代のセキュリティ対策を解説

DX(デジタルトランスフォーメーション)を推進する企業にとって、情報セキュリティの整備は避けて通れない課題です。そのなかで、「ゼロトラスト」という考え方が注目を集めています。

本記事では、ゼロトラストの基本概念から実装要件、従来型セキュリティとの違い、導入時のメリット・デメリットまで、わかりやすく解説します。

目次

ゼロトラストとは

トラスト(Trust)は「信頼」を意味する英単語です。ゼロトラストとは文字通り「信頼がゼロ」、つまり「何も信用しない」という考え方を指します。

社内ネットワークやVPN経由のアクセスであっても、すべてを疑い、アクセスのたびに検証を実施します。これは単なる疑心暗鬼ではなく、アクセス元(ユーザーやデバイス)、アクセス先(データやアプリケーション)、そしてアクセス状況(時間、場所、方法など)を多角的に評価し、その時点で適切な権限を動的に付与するという考え方です。

なぜ今ゼロトラストなのか

企業のIT環境は大きく変化しています。クラウドサービスが普及し、テレワークが当たり前になった現在、従来の境界防御モデルでは十分なセキュリティを確保できなくなりました。社内と社外を明確に区別できた時代は終わり、場所や時間にとらわれない柔軟な働き方が標準となっています。この環境下では、「内側を信頼し、外側を防御する」という従来の考え方は有効ではありません。サイバー攻撃も高度化しており、一度侵入されると内部で攻撃が拡大するリスクが高まっています。

ゼロトラスト・セキュリティを実装するための7つの要件

ゼロトラストを最初に提唱したのは、米国の調査会社「Forrester Research」のジョン・キンダーバーグ氏で、2010年のことでした。その後、2018年に同社が「Zero Trust eXtended (ZTX)フレームワーク」として再定義し、実装のための7つの要件を明確にしました。

これらの要件を実装することで、ゼロトラスト・セキュリティの構築が可能になります。

デバイス・セキュリティ

企業ネットワークにアクセスする各端末機器(デバイス)に対して、個別に認証を実施することを指します。

ネットワーク・セキュリティ

各従業員がアクセス可能なネットワークを制御し、必要な範囲に限定することを指します。

アイデンティティ・セキュリティ

ネットワークへアクセスしようとするユーザーを特定・認証し、一定の基準に基づいてアクセス制限を実施します。重要なのは、初回認証だけでなく、継続的な認証を行う点です。

ワークロード・セキュリティ

業務に使用されるアプリケーションやクラウドサービスなど、すべてのシステムを可視化します。これにより、不正アクセスやデータの窃取・改ざんを迅速に検知できます。

データ・セキュリティ

内部からの情報持ち出しといった内的要因、マルウェアによる情報漏えいといった外的要因の両方を防止します。データ保存場所の管理やデータ転送時の暗号化も含まれます。

可視化と分析

すべてのセキュリティシステムの状態を可視化し、継続的に監視します。攻撃を受けた際には、攻撃内容の検出・分析・対応を実施します。また、リスクのあるサービスやアプリケーションの使用を制限し、使用時には警告・監視する仕組みを構築します。

自動化

ゼロトラストの各要素を自動化し、一元管理します。管理者が手動でログを一つひとつ確認するのは現実的ではないため、自動化が不可欠です。

従来のセキュリティ対策(境界型防御)との違い

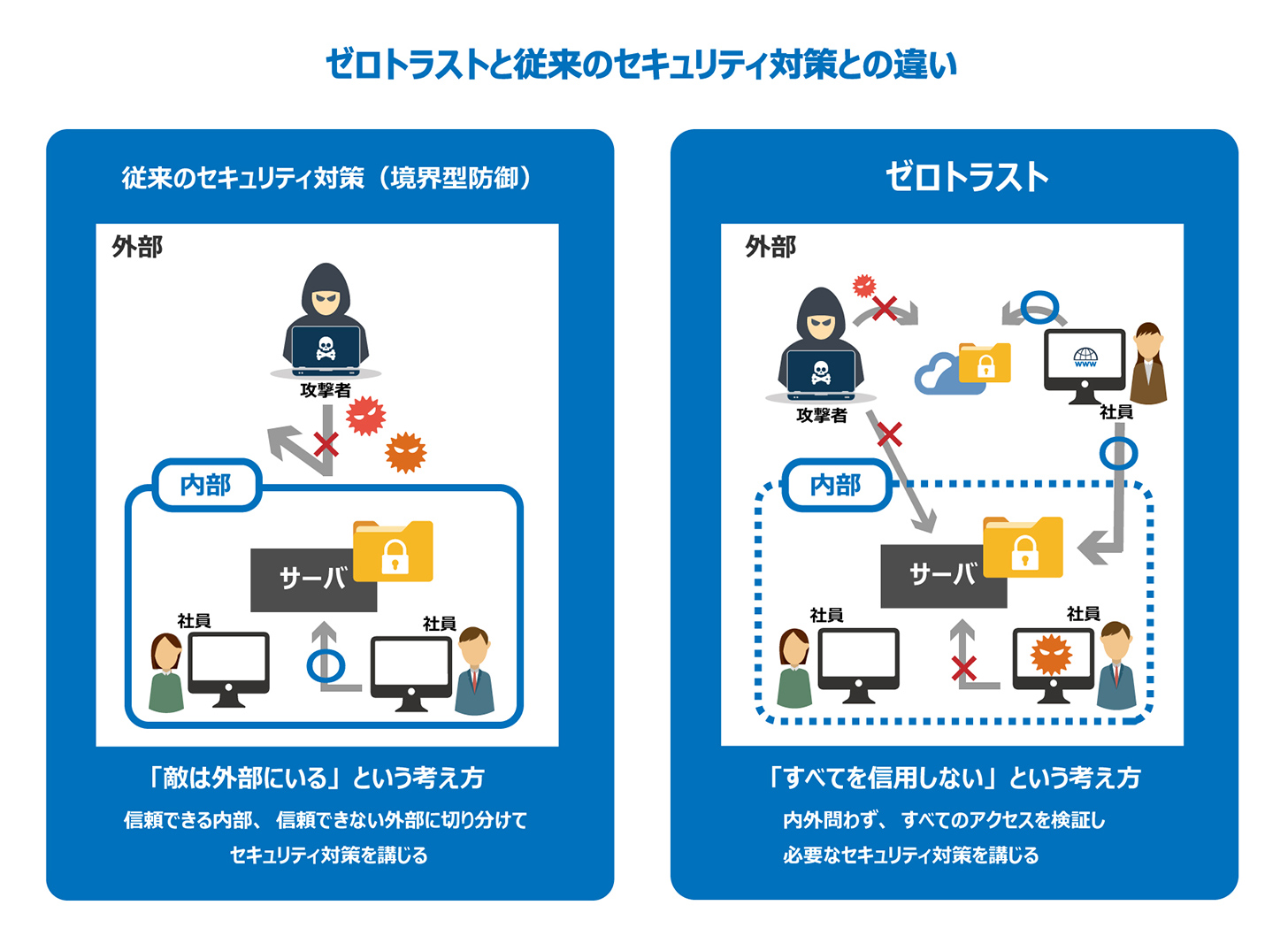

従来のセキュリティ対策は、ファイアウォールやIDS/IPSを用いて、信頼できる内部(社内ネットワーク)と信頼できない外部(社外ネットワーク)の境界で防御するものでした。つまり「脅威は外部にある」という前提であり、内部に侵入した脅威への対応は十分とは言えませんでした。

一方、ゼロトラスト・セキュリティは、内外を問わずすべてのアクセスを検証し、必要なセキュリティ対策を講じます。従来のセキュリティ対策に加え、内部の脅威から外部の脅威まで、広範囲にわたる監視と制御を行います。

ゼロトラストが求められている理由

ゼロトラストは、従来の境界型セキュリティに加えて、内部・外部を問わず幅広い脅威に対策を講じる考え方です。

では、なぜ現代においてゼロトラストが求められているのでしょうか。ここでは、その背景と必要性について解説します。

クラウドサービスの利用が拡大している

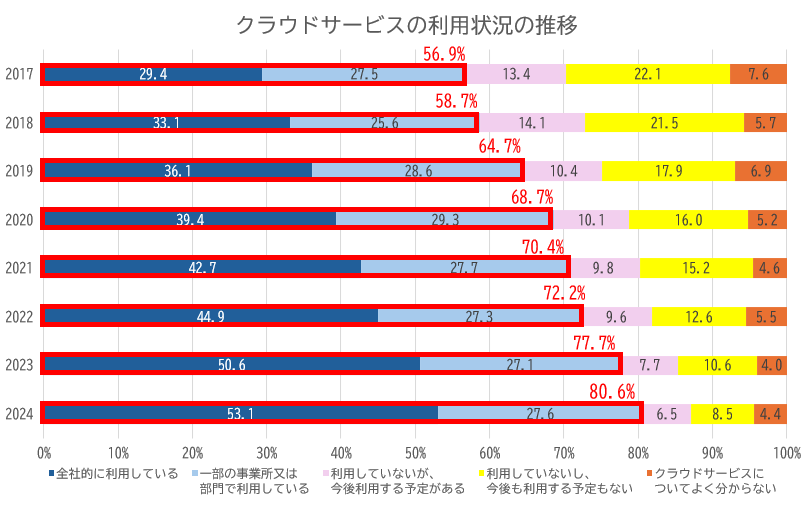

ビジネスにおいて、クラウドサービスを活用する企業が増えています。情報通信白書(令和7年度)によると、企業の約8割がクラウドサービスを利用しています。

クラウドにデータを保存する場合、データの保管場所は社内環境ではなく外部のサーバーです。つまり、従来のセキュリティで重視されてきた内部(社内ネットワーク)と外部(社外ネットワーク)の境界が曖昧になります。

従来は社外ネットワークからのアクセスに対してセキュリティ対策を実施することで、情報漏えいや改ざんなどの脅威からシステムを守っていました。しかし、クラウドサービスに移行すると、社外ネットワーク上に重要なデータが保管されることになります。

データ保管の利便性が高まる一方で、マルウェアなどのサイバー攻撃のリスクも増大するため、境界線にとらわれない「ゼロトラスト」の考え方が必要とされています。

テレワークの普及が進んでいる

近年の社会情勢により、自宅やサテライトオフィスなど、オフィス以外の場所で働くテレワークが一般的になっています。その結果、オフィス外からインターネットや公共のWi-Fiを経由して社内システムに接続する機会が増加しています。それに伴い、ネットワーク上でデータをやり取りする機会も増え、内部(社内システム)と外部(社外システム)の境界が曖昧になり、情報漏えいや端末のウイルス感染などのリスクが高まっています。

このような働き方の多様化に対し、従来の境界型セキュリティは限界があります。そのため、内外を問わず「すべてを信用しない」というゼロトラストの考え方が求められています。

ゼロトラスト・セキュリティ導入のメリット・デメリット

ゼロトラストの必要性を理解したうえで、実際にゼロトラスト・セキュリティを導入する場合のメリットとデメリットを紹介します。

ゼロトラスト・セキュリティ導入のメリット

・強固なセキュリティ対策の実現

認証されたユーザーと端末のみがデータにアクセスできます。そのため、内部・外部の境界が曖昧になりがちなクラウドサービス利用時も、サイバー攻撃などのリスクに備えられます。アクセスのたびに認証を行うため、アクセス履歴が残り、問題発生時には履歴を確認して原因を迅速に特定できます。

また、外部だけでなく内部からのアクセスにも認証を要求するため、高度なセキュリティを確立できます。

・多様な働き方への対応

内外を問わずアクセス認証を行うため、許可されたユーザーの端末であれば場所を選ばず利用できます。企業は従業員が使用するデバイスの状態を監視し、ログを常時管理することで、各個人の業務環境を保護できます。このため、テレワーク・ハイブリッドワーク(※)といった新しい働き方にも対応可能です。

※テレワークとオフィスワークを組み合わせた働き方。

具体的には、出社・在宅を含め柔軟な働き方を従業員が選択できる働き方を指します。

・データ流出リスクの軽減

許可を受けたユーザーや端末でなければ、社内のアプリケーションやデータを利用できません。各従業員には必要最小限の権限しか付与しないため、関係者以外の情報閲覧を防げます。これにより、不正アクセスによるサイバー攻撃や、それに伴う情報漏えいのリスクを軽減できます。

ゼロトラスト・セキュリティ導入のデメリット

・コストがかかる可能性

さまざまなセキュリティ対策を講じるため、ツールの導入や運用に費用がかかります。コストをかけるべき領域とそれ以外を事前に整理し、費用対効果を考慮した選択をすることが重要です。

・利便性低下のリスク

多くの場面でアクセス認証を行うため、すべての業務に同じ対策を適用すると、利便性が低下し、生産性が下がる可能性があります。

例えば、従業員が同僚の代理でネットワーク上のデータをクライアントに送信する場合、アカウントに十分な権限がないとアクセスが拒否されたり、不正利用を疑われたりして、業務が滞る可能性があります。

ゼロトラスト・セキュリティの構築では、必要な箇所に適切な対策を実施することが重要です。情報セキュリティと業務効率化の両立も大切なポイントです。

ただし、ゼロトラストが不要な箇所でセキュリティを緩めて良いわけではありません。機密情報の漏えいは大きな損害につながるため、強固なセキュリティ対策を前提とした対応が必要です。

ゼロトラストの導入ステップ

ゼロトラストへの移行は短期間では実現できません。組織の現状を正確に把握し、計画的に進める必要があります。

現状評価とギャップ分析

ゼロトラスト導入の第一歩は、自組織の現状を正確に把握することです。まず資産の可視化を行い、どのようなデータやアプリケーションがあり、どのように利用されているかを明確にします。ユーザーやデバイスの認証方法、ネットワークの分離状況、アクセス制御の仕組みなど、現在のセキュリティ対策を詳細に評価します。この評価結果とゼロトラストの理想形との差異を分析することで、取り組むべき課題が明確になります。

優先度付けとロードマップ作成

限られたリソースを効率的に活用するため、優先順位を付けた実装計画が重要です。特に重要なデータやシステム、セキュリティリスクの高い領域から着手することで、早期に効果を得られます。また、予算やリソースの制約、既存システムへの影響も考慮しながら、現実的な実装スケジュールを策定します。このとき、短期的な対策と中長期的な施策をバランスよく組み合わせることで、持続可能な改善を実現できます。

段階的な実装

実装は、小規模なパイロットプロジェクトから開始することをおすすめします。例えば、特定の部門や業務システムを対象に導入を進め、そこで得られた知見や課題を活かしながら、順次対象を拡大していきます。この際、ユーザーへの影響を最小限に抑えることが重要です。新しいセキュリティ対策の導入により業務効率が著しく低下することは避けなければなりません。そのため、ユーザーへの事前説明や教育、段階的な移行期間の設定など、変更管理の視点も欠かせません。

効果測定と改善

実装後は、定期的に効果を測定し、必要に応じて改善を行います。セキュリティインシデントの発生状況、不正アクセスの検知数、システムの応答時間、ユーザーからのフィードバックなど、多角的な観点から評価を行います。特に重要なのは、セキュリティ強化と利便性のバランスです。過度に厳格なセキュリティ対策は、ユーザーの生産性を低下させ、ルール違反や回避策の利用を誘発する可能性があります。定期的な見直しを通じて、セキュリティと利便性の最適なバランスを追求し続けることが、ゼロトラストの持続的な運用には不可欠です。

また、技術の進化や脅威の変化に応じて、セキュリティ対策も進化させる必要があります。新たなセキュリティ技術や製品の動向を常に注視し、必要に応じて導入を検討します。組織の事業環境や働き方の変化にも柔軟に対応し、セキュリティ対策を最適化し続けることが重要です。

セキュリティのプロALSOKだからこそできるセキュリティ「ALSOK UTM運用サービス」

DXや働き方の多様化によりクラウドの活用が進むなか、不正アクセスや情報漏えいのリスクなど、セキュリティ対策は複雑化しています。それらに対応するためにも、ゼロトラストの考え方のような包括的な対策が必要です。

ALSOKでは、企業向け情報セキュリティサービスを多数提供しています。なかでも、さまざまなセキュリティ機能が監視装置1台に集約された「ALSOK UTM運用サービス」は、これからの企業の情報セキュリティに最適です。

ALSOKのUTMはウイルス検知、不正侵入防止・検知、URLフィルタリング、スパムメールチェックのセキュリティ機能を備え、ネットワークを24時間365日監視。外部との通信状況や不正通信遮断などの記録を、月次レポートとして定期報告します。

セキュリティ会社のノウハウを生かした迅速な対応で、情報セキュリティ対策をサポートします。

ALSOKの関連商品

よくある質問(Q&A)

Q1. ゼロトラストとVPNの違いは何ですか?

VPNは社内ネットワークへの安全な接続経路を提供しますが、一度接続すれば社内リソース全体にアクセスできてしまいます。一方、ゼロトラストはアクセスのたびに認証・認可を行い、必要最小限のリソースのみにアクセスを許可します。VPNは「境界」を守るのに対し、ゼロトラストは「データそのもの」を守ります。

Q2. ゼロトラストの導入にはどのくらいの期間がかかりますか?

組織の規模や現状のセキュリティ体制によって異なりますが、一般的には数か月から数年の期間が必要です。小規模なパイロットプロジェクトから始め、段階的に拡大していくことをおすすめします。

Q3. 中小企業でもゼロトラストは導入できますか?

はい、可能です。すべての要件を一度に実装する必要はありません。クラウドサービスの利用状況やテレワークの実施状況に応じて、優先度の高い対策から段階的に導入することで、中小企業でも無理なくゼロトラストを実現できます。

Q4. ゼロトラスト導入で業務効率は低下しませんか?

適切に設計・実装すれば、業務効率への影響を最小限に抑えられます。シングルサインオン(SSO)の活用や、ユーザーの役割に応じた柔軟なアクセス制御の設定により、セキュリティと利便性を両立できます。

Q5. ゼロトラストを導入すれば、従来のセキュリティ対策は不要になりますか?

いいえ、従来のセキュリティ対策も引き続き重要です。ファイアウォールやウイルス対策ソフトなどの基本的なセキュリティ対策は維持しながら、ゼロトラストの考え方を追加することで、より強固なセキュリティ体制を構築できます。

まとめ

ネットワークの内外を切り分けてきた従来の情報セキュリティですが、クラウドサービスの普及により、境界を分けずに対策を講じる必要性が増しました。情報セキュリティの強化を検討している企業にとっては、クラウドサービスやテレワークへの対応など、さまざまな課題があることでしょう。ALSOKでは、各企業の抱える課題をしっかりとヒアリングし、ご予算やご要望に最適なセキュリティソリューションをご提案します。ぜひお気軽にお問い合わせください。