ファイアウォールとは?仕組みや種類・設定方法を図解でわかりやすく解説

企業を狙ったサイバー攻撃が急増する中、自社のネットワークセキュリティに不安を感じていませんか。「ファイアウォール」は、インターネットと社内ネットワークの間に設置する防火壁として、外部からの不正アクセスや内部からの情報漏えいを防ぐ重要なセキュリティ対策です。

本記事では、ファイアウォールの基本的な仕組みから、パケットフィルタリング型・ゲートウェイ型などの種類、実際の設定方法、さらにUTMとの違いまで、初心者の方にもわかりやすく図解を交えて解説します。

目次

ファイアウォールとは?役割と仕組み

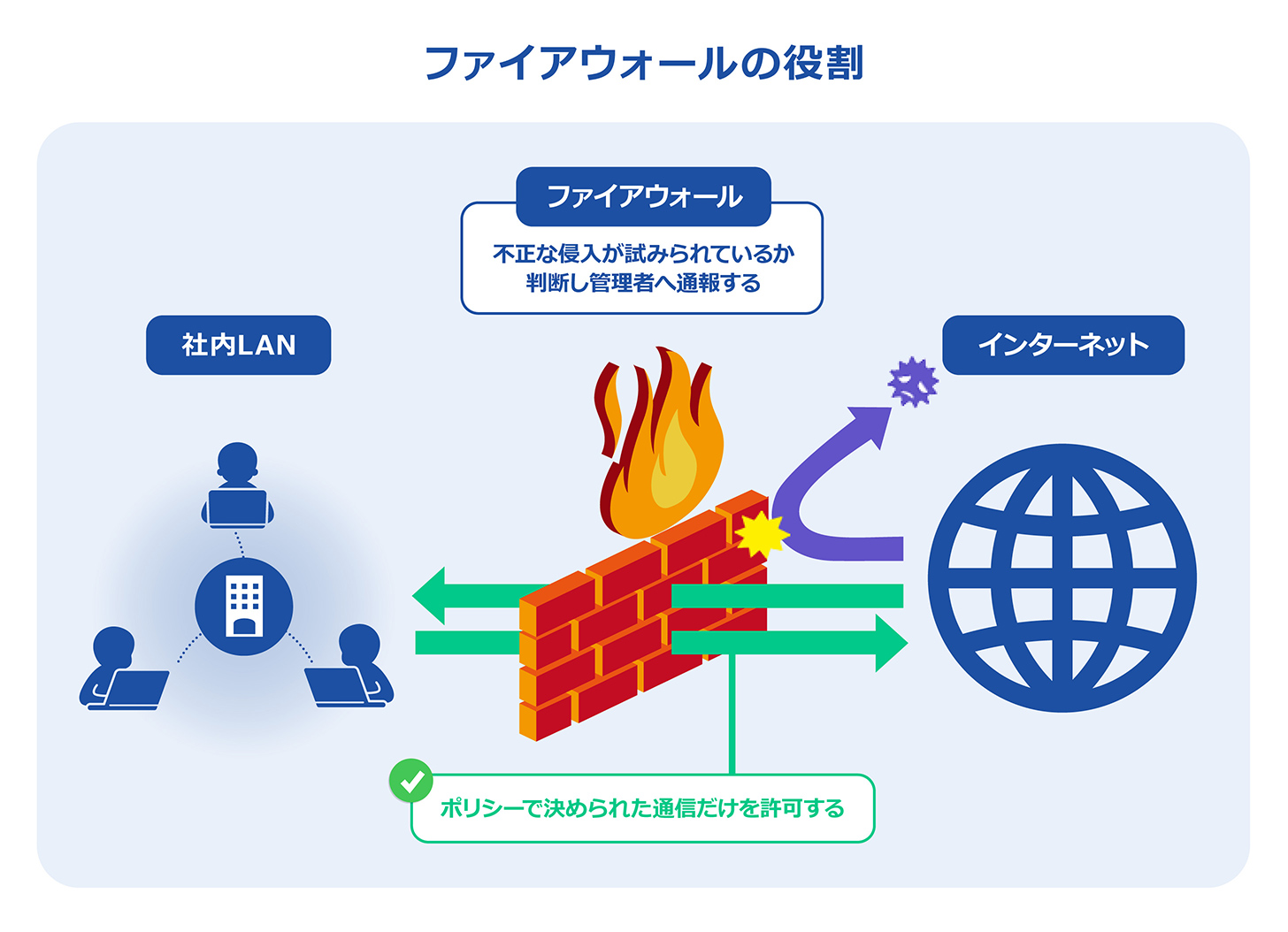

ファイアウォールとは、ネットワーク経由の通信において、外部からの攻撃や、社内ネットワークへの不正アクセスから守るためのハードウェア・ソフトウェア等を指すセキュリティ製品です。

ファイアウォールとは日本語に直すと「防火壁」という意味となります。ファイアウォールは火災のときに、被害を最小限に食い止める防火壁のような役割を持っているためです。

ファイアウォールはインターネットと企業内のネットワークシステムの間に壁として立ち、不正アクセスやサイバー攻撃から社内ネットワークを守るデジタルな防火壁のようなものと考えるとわかりやすいでしょう。

ファイアウォールが守る対象は、大きく2つのレイヤーに分かれます。個人のパソコンを守る「パーソナルファイアウォール」と、企業全体のネットワークを守る「ネットワーク用ファイアウォール」です。Windows PCに標準搭載されている「Windowsファイアウォール」も、パーソナルファイアウォールの一種です。企業では、より高度な保護が必要となるため、専用のファイアウォール機器やUTM(統合脅威管理)の導入が推奨されます。

ファイアウォールの仕組みとフィルタリング方法

現在のファイアウォールには大きく分けて2種類あります。1つはコンピュータ単体を防御することを目的とした「パーソナルファイアウォール」。もう1つは、企業や団体で運用している大規模なネットワーク全体を防御する「ファイアウォール」です。

パーソナルファイアウォールは、利用者のコンピュータに導入するソフトウェアのことです。インターネットからの不正なアクセスやウイルスの侵入を防いだり、自身のコンピュータを外部から見えなくしたりすることができます。これらによって、コンピュータを攻撃対象から外す効果が期待できるのです。

一方で、企業などのネットワークに使用するファイアウォールは、インターネットと社内ネットワークとの間に設置するハードウェア/ソフトウェアとなります。設置の目的は、外部からの不正なアクセスから社内のネットワークを守ることです。詳細な仕組みとしては、まずパケットと呼ばれる情報の集合体をチェックします。その上で、あらかじめ設定したポリシーに基づいて許可された通信だけを通過させ、許可されていない通信は遮断するという機能を備えているのです。また通信を遮断した場合、不正な通信があったことをコンピュータの管理者に通報します。

ファイアウォールの主な機能は許可されたパケットのフィルタリング機能ですが、その他にもアドレス変換機能や遠隔操作・監視機能を持つものもあります。製品によってサポートされている機能に違いがあるため、導入製品を検討する際は機能の比較をするようにしましょう。

企業が取り入れるべきファイアウォール

個人のコンピュータにパーソナルファイアウォールを設けるだけでは、社内のネットワークに対する不正アクセスを防ぐことはできません。企業全体のネットワークを防御する、強固なファイアウォールが必要となるのです。

また、企業単位でのセキュリティ対策を強化するにあたっては、ファイアウォールだけでは対策として不十分な場合もあります。たとえば、不正アクセス等の攻撃を、ファイアウォールだけで検知することはできません。別途、不正侵入を検知したり、不正侵入から情報を守ったりするための機能を設けなければならない場合もあります。

具体的な選定ポイントとしては、以下の要素を検討する必要があります。

- スループット性能: 通信速度を低下させない処理能力

- 同時接続数: 社員数や業務に応じた接続可能数

- ログ管理機能: 不正アクセスの追跡・分析のための記録

- 拡張性: 将来的な事業拡大に対応できる柔軟性

- サポート体制: 緊急時の対応やアップデート提供

ファイアウォール機能を備えたALSOKのUTM運用サービスは、これらの要件を満たしつつ、導入から運用まで専門スタッフがサポートするため、自社でセキュリティ人材を確保できない企業様にも最適です。

ALSOKが提供している、「UTM運用サービス」は、ファイアウォールの基本機能に加え、さまざまなセキュリティ機能を1つにまとめた企業向けのネットワークセキュリティです。導入することで、外部からの脅威に対して、ネットワーク内の情報資産や顧客情報を守ります。

ALSOKの関連商品

ファイアウォールの必要性

企業ネットワークにファイアウォールを設けることが必要である理由は、以下の事項が挙げられます。

不正アクセスの増加に伴い、対策が求められている

警察庁の資料「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によるとサイバー空間の脅威情勢は極めて深刻な情勢が続いており、令和5年中のサイバー犯罪の検挙件数も過去最多を記録しています。

令和5年においては、行政機関、学術研究機関等において情報窃取を目的としたと思われる不正アクセス等が多数発生しました。

また、「ランサムウェア」による被害件数は令和4年上期以降197件と高水準で推移するとともに、データを暗号化する(ランサムウェアを用いる)ことなくデータを窃取し対価を要求する手口である「ノーウェアランサム」の被害も確認されています。

これらの被害への対策として不正侵入対策機能(IPS/IDS)が搭載されたファイアウォールを導入することで、不正アクセスを検知することが可能になります。万が一、不正なアクセスが検知された場合は、通知も行ってくれます。

ただし、ファイアウォールも万能ではなく、すべての不正アクセスを防ぐわけではありませんが、基本的な対策として非常に重要といえます。

参考:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

ファイアウォールの種類別の特徴

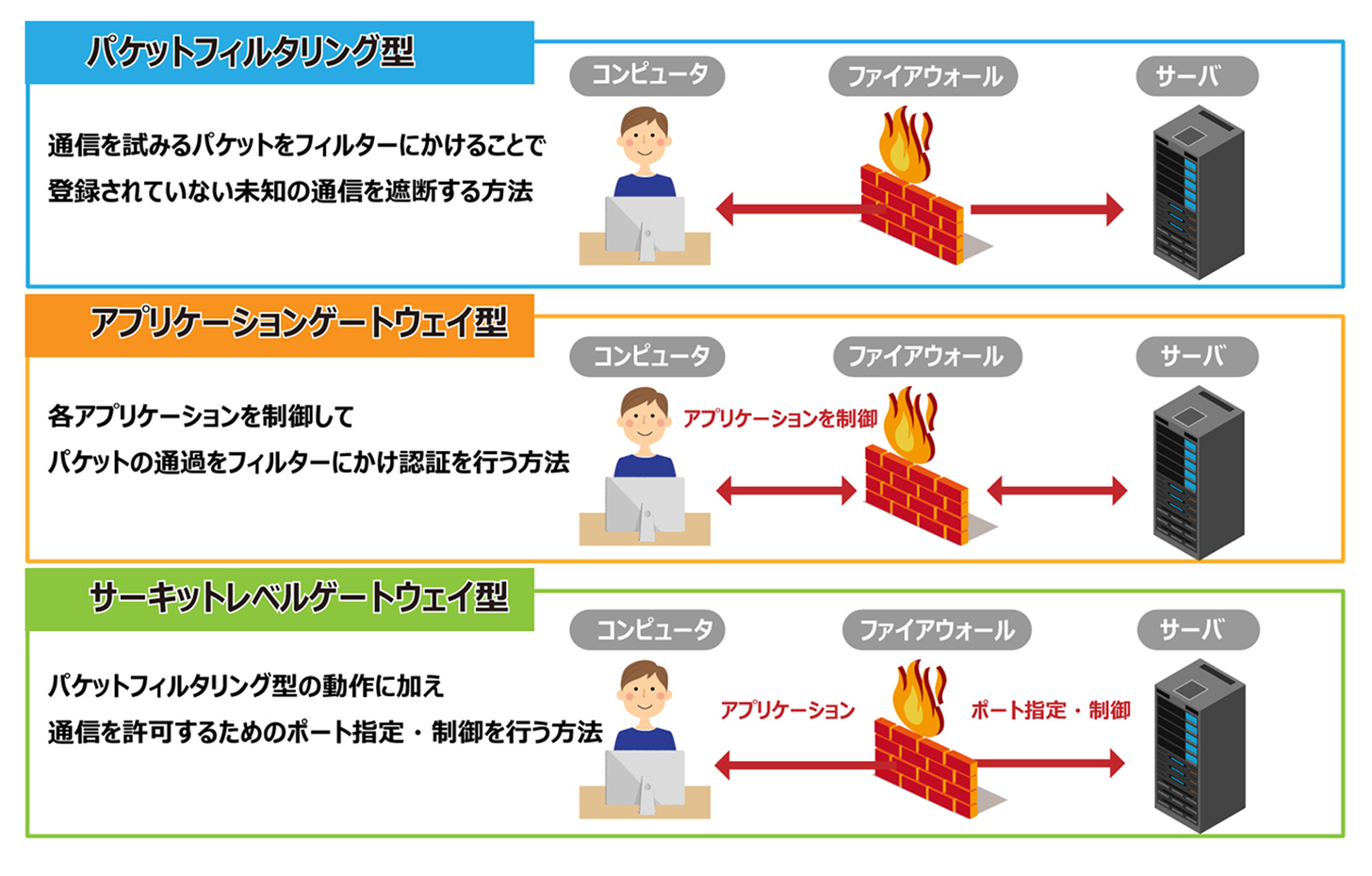

ファイアウォールは、設けられた方式によって3つの種類に細分化されています。ここでは、3種類のファイアウォールの概要をご説明し、それらのメリット・デメリットもご紹介します。

パケットフィルタリング型

あらかじめフィルターを設定しておき、通信を試みるパケットをフィルターにかけることで、登録されていない未知の通信を遮断する方法を用いているファイアウォールです。

フィルタリングのルール設定が柔軟に行え、未知の通信を強力に遮断できるというメリットがある反面、設定自体が複雑で難しくなりがちになるというデメリットもあります。

アプリケーションゲートウェイ型

データの中身を確認して通信の許可を決めるファイアウォールになります。

Webブラウザや電子メール、ファイル転送など、ネットワークを利用するアプリケーションではそれぞれのアプリケーション特有の通信処理が必要となります。アプリケーションプロトコルとはネットワークにおける通信手順やデータ形式を定めたプロトコル(通信規約)の分類の1つで、具体的な用途やソフトウェア、サービスなどの種類に応じて個別に制定されたものを指します。

アプリケーションゲートウェイ型は、HTTPやFTPなどのアプリケーションプロトコル(通信規約)ごとに通信を制御する仕組みを準備し、外部ネットワークとのやり取りを許可したり遮断したりする方法です。そのため、従来対策が難しかった、なりすましによる不正アクセスも対策可能です。

また、社内端末と外部が直接インターネット通信を行わないようにプロキシサーバーという中間地点を経由して切り離す方式でもあるため、プロキシ型ファイアウォールとも呼ばれています。

この型のメリットは、パケットフィルタリング型と異なり設定がしやすい点です。またアプリケーション層まで確認するため、高精度なアクセス制限を設けることができます。ただし、各通信の内容を詳細に検査するため、パケットフィルタリング型と比べてリソースの消費が大きく、ネットワークのパフォーマンス(処理速度)に影響を及ぼす可能性があります。

サーキットレベルゲートウェイ型

パケットフィルタリング型の動作に加え、通信を許可するためのポート指定・制御を行う方法です。OSIモデルというコンピュータの通信を7階層で分類した場合の、第4層にあたる「トランスポート層」レベルで通信を監視・制御します。

この型は、上述でお伝えしたアプリケーションプロトコルを応用できるというメリットを備えています。ただし、運用において専用のソフトウェアが必要となる場合がある点はデメリットとなり得ます。

ファイアウォールの基本的な機能について

ファイアウォールには、いくつかの機能が設けられています。

ここでは、ファイアウォールに備わっている機能についてご紹介します。

フィルタリング機能

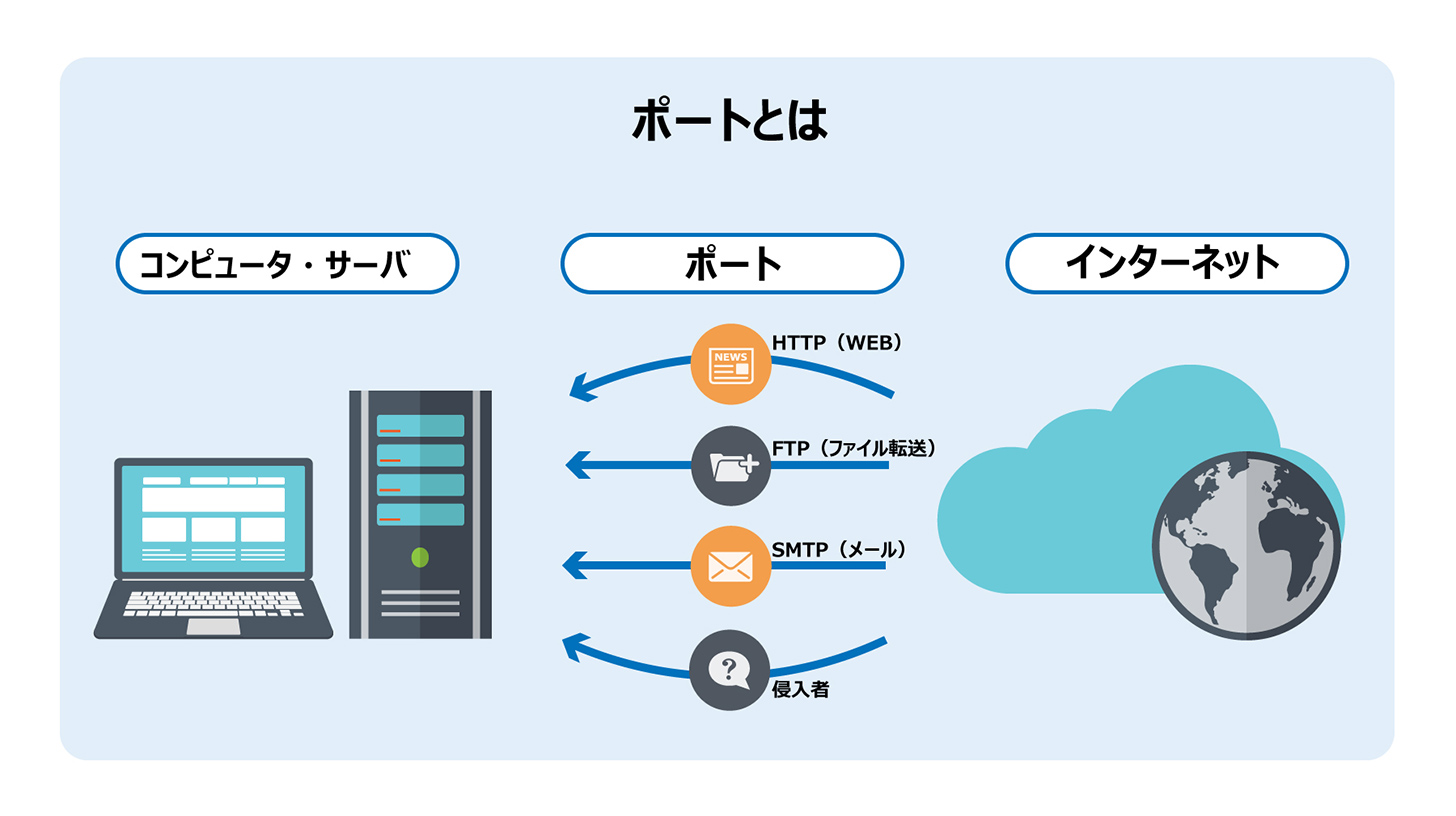

通信を試みているパケットを検査し、あらかじめ設定した送信元/送信先(IPアドレス・ポート)を決めておき、適合するパケットだけ通信を許可する機能です。許可されていないパケットは、都度遮断されますので不正アクセスによる侵入を防げます。

ファイアウォールは、サーバーやコンピュータに設けられた通信窓口である「ポート」を制御して遮断や許可を行っています。ポートは各サーバーやコンピュータに0~65535番まで設けられており、Webページは80やhttpsは443などが代表的な番号です。このポート番号にルールを付けることで、通信の内容に応じて開閉する機能になります。

IP・ポート変換機能(NAPT)

ファイアウォールの主要な機能の1つに、IPアドレスを変換するNATがあります。NAT(Network Address Translation)とは、プライベートIPアドレス(企業内ネットワークで使用)をグローバルIPアドレス(外部ネットワークで使用)に変換する機能のことを指し、外部に対してプライベートIPアドレスを保護する(隠す)ことで、外部からの不正な通信を困難にする機能のことです。このNATの機能に加え、ポート番号を変換するNAPTもあります。ファイアウォール内でNATを適切に設定し、外部アクセスの許可・拒否を決定することも可能です。

遠隔操作・監視機能

ファイアウォールには通信ログを常に記録・分析する機能があり、不正なアクセスがあった場合は管理者への通知が行われます。加えて管理者は遠隔で、通信状況の調査や追跡、監視、管理を行うことが可能です。

ファイアウォールの設定方法と運用のポイント

ファイアウォールを効果的に活用するには、適切な設定と継続的な運用が不可欠です。

基本的な設定手順

1. ポリシー設定: どの通信を許可し、どの通信を遮断するかのルールを定義

2. ポート開放設定: 業務で使用するサービス(HTTP/443、メール送信/25など)のポート番号を指定

3. IPアドレス制限: 特定のIPアドレスからのアクセスのみ許可する設定

4. ログ設定: 通信記録を保存し、定期的に分析できるよう設定

運用時の注意点

定期的なルール見直し<

新規サービスの導入や組織変更に応じて、ファイアウォールのルールを更新することが重要です。古いルールが残ったままだと、不要なポートが開いたままになり、セキュリティホールとなる可能性があります。

ログの監視

不正アクセスの兆候を早期に発見するため、通信ログを定期的に確認しましょう。特に、深夜の異常なアクセスや、想定外の国からのアクセスには注意が必要です。

ファームウェアの更新

ファイアウォール機器のファームウェアを最新に保つことで、新たに発見された脆弱性に対応できます。

ただし、これらの運用には専門知識が必要です。ファイアウォール機能を備えたALSOKのUTM運用サービスでは、設定から監視、緊急対応まで専門スタッフが代行するため、自社での運用負担を大幅に軽減できます。

ファイアウォールで防ぐことができない攻撃から身を守るUTM

現在のコンピュータには、ほとんどのOSにパーソナルファイアウォールが標準で実装されています。しかしパーソナルファイアウォールには、社員が個別に設定を変更できてしまい、在宅・モバイルワーク時の設定状態の把握も困難という大きな課題があります。さらに、従来型のファイアウォールでは、正規クラウドサービスを装ったフィッシング、内部感染PCからの横展開など、最新の脅威を防ぐことができません。

新たな未知の脅威によるリスクなど、あらゆる万が一の事態を想定してさまざまなセキュリティ対策を組み合わせ、見直していく必要があるといえます。

ALSOKでは、企業のネットワークを攻撃から守る「UTM運用サービス」をご提供しています。

ネットワークの監視のみならず、緊急時の対応、通信状況のレポートまでアウトソーシングできるので、セキュリティ対策に関する管理の手間やコストを削減できます。

以下は、UTMとファイアウォールの防御可能な攻撃の違いについて図にしたものです。

| 攻撃の内容 | ファイアウォール | UTM |

|---|---|---|

| 不正アクセス | 〇 | 〇 |

| 迷惑メールやフィッシングメール | - | 〇 |

| ウイルスなどのマルウェア | - | 〇 |

| 悪質なWebサイト | - | 〇 |

ファイアウォールは不正アクセスへの対策ができますが、社内ネットワークはその他の脅威のリスクにさらされる可能性もあります。ファイアウォール単体に依存せず他のセキュリティ対策と組み合わせる必要があるでしょう。その対策としてUTMを取り入れることで、社外からの不正アクセスのみならず迷惑メールやウイルスなどへの対策が可能となります。

Q&A

ルーターのパケットフィルタリング機能があればファイアウォールは必要ない?

ルーターは確かに基本的なパケットフィルタリング機能やNATによる内部ネットワークの保護機能があります。ただし、あくまでも簡易的なもので、ファイアウォールの持つ、より詳細なトラフィック分析やログの記録などセキュリティに欠かせない機能が原則として備わっていません。そのため、本格的なネットワークセキュリティを確保するためには、専用のファイアウォールの導入を推奨します。特にビジネス環境では、ルーターだけでは十分なセキュリティを確保できない可能性があります。

WAF(Web Application Firewall)との違いは?

ファイアウォールは、主にネットワーク層(OSI参照モデルの第3層・第4層)でのトラフィック制御を担当し、IPアドレスやポート番号に基づいてパケットのフィルタリングを行います。例えば、特定のIPアドレスからの通信をブロックしたり、使用していないポートへのアクセスを遮断したりする機能を持っています。

一方、WAFはアプリケーション層(OSI参照モデルの第7層)で動作し、Webアプリケーションに特化した防御を提供します。SQLインジェクションやクロスサイトスクリプティング(XSS)などの高度な攻撃パターンを検知し、ブロックすることができます。また、HTTPリクエストの内容を詳細に分析し、不正なパラメータや異常な振る舞いを識別する能力も持っています。

簡単に例えると、ファイアウォールは建物の入口で訪問者のIDをチェックする警備員のような役割を果たし、WAFは建物内の各部屋で訪問者の行動を監視し、不審な行動があれば即座に対応する警備員のような役割を果たします。

ファイアウォールでDDoS攻撃を防ぐことはできますか

ファイアウォール単体ではDDoS攻撃を完全に防ぐことは困難です。

DDoS攻撃は正当な通信を装った大量のリクエストを送信します。これらの攻撃トラフィックは正規のプロトコルやポートを使用するため、ファイアウォールのルールでは正常な通信と区別することが困難です。

また、ネットワークアーキテクチャの観点からも問題があります。ファイアウォールは通常、ネットワークの境界に設置されますが、DDoS攻撃による大量のトラフィックは、ファイアウォールに到達する前にネットワーク回線を飽和させてしまいます。つまり、攻撃トラフィックを検査する前に、インフラ自体が機能停止に陥ってしまうのです。

加えて、DDoS攻撃は世界中の多数のIPアドレスから行われる分散型の攻撃であるため、単純なIPアドレスベースのブロックでは正常なユーザーまで排除してしまう可能性があります。攻撃元が常に変化するため、効果的なブラックリストの作成も困難です。

よくある質問

次世代ファイアウォール(NGFW)とは何ですか?

次世代ファイアウォール(NGFW: Next Generation Firewall)は、従来のファイアウォール機能に加えて、以下の高度な機能を統合したセキュリティ製品です。

- アプリケーション制御: 特定のアプリケーション(SNS、動画サイトなど)の使用を制限

- 侵入防止システム(IPS): 既知の攻撃パターンをリアルタイムで検知・遮断

- SSL/TLS検査: 暗号化通信の中身を検査し、マルウェアを検出

- 脅威インテリジェンス連携: 最新の攻撃情報と照合して防御

従来型ファイアウォールがIPアドレスやポート番号で判断するのに対し、NGFWは通信の内容や挙動まで分析するため、より高度な脅威に対応できます。ただし、処理負荷が高いため、適切なスペック選定が重要です。

ファイアウォールの導入コストはどのくらいですか?

ファイアウォールの導入コストは、規模や機能によって大きく異なります。

- 小規模企業向けUTM: 初期費用10万円〜、月額1万円〜

- 中規模企業向け専用機器: 初期費用50万円〜、保守費用年間10万円〜

- 大規模企業向けNGFW: 初期費用数百万円〜、保守費用年間数十万円〜

ALSOKのUTM運用サービスは、機器のレンタルと運用サポートを含めた月額制のため、初期投資を抑えながら導入可能です。

ファイアウォールだけで十分なセキュリティ対策になりますか?

ファイアウォール単体では、現代の多様化したサイバー攻撃に対して十分とは言えません。理由は以下の通りです。

- メールを介したフィッシング攻撃にはアンチスパムが必要

- ウイルスやマルウェアにはアンチウイルスが必要

- Webアプリケーションへの攻撃にはWAFが必要

- エンドポイント(PC・スマホ)の保護にはEDRが必要

多層防御(Defense in Depth)の考え方で、ファイアウォールを基盤としつつ、複数のセキュリティ対策を組み合わせることが推奨されます。UTMは、これらの機能を統合した製品として、効率的な多層防御を実現できます。

まとめ

企業へのサイバー攻撃は年々高度化・巧妙化しており、規模の大小を問わず、すべての企業がターゲットとなり得ます。「自社は小さいから狙われない」という考えは危険です。実際に、中小企業がランサムウェア攻撃の標的となり、事業継続に深刻な影響を受けた事例が多数報告されています。

ファイアウォールは、ネットワークセキュリティの基盤として必須の対策です。しかし、ファイアウォール単体では、すべてのサイバー攻撃を防ぐことはできません。効果的なセキュリティ対策には、以下の多層防御アプローチが重要です。

1. 境界防御: ファイアウォール・UTMによる不正通信の遮断

2. エンドポイント保護: アンチウイルスソフトによる端末の保護

3. アクセス制御: 認証システムによる不正ログインの防止

4. 監視・検知: ログ分析やIDS/IPSによる異常の早期発見

5. 従業員教育: フィッシングメール対策などのセキュリティ意識向上

ALSOKのUTM運用サービスは、これらの対策の中核となるファイアウォール機能に加え、包括的なセキュリティ対策と専門スタッフによる24時間365日の監視体制を提供します。自社でのセキュリティ運用に不安がある企業様は、ぜひご検討ください。