企業のランサムウェア対策とは?被害にあわないために

もし企業のコンピュータに突然見たことのない警告が表示され、操作できなくなってしまったら、動揺してしまう方がほとんどでしょう。そのような手口で詐欺をはたらくマルウェア(迷惑プログラム)の1つに「ランサムウェア」があります。

この記事では、ランサムウェアとはどのようなマルウェアであるかをご説明し、感染経路や万一感染が疑われる場合の対処法、感染を未然に防ぐための対策についてもご紹介します。

目次

ランサムウェアとは

ランサムウェアは具体的にどのような動作によって、コンピュータにどのような被害を及ぼすのでしょうか。ここでは、ランサムウェアの概要をご説明します。

別名は「身代金ウイルス」

ランサムウェアとは「Ransom(身代金)」と「Software(ソフトウェア)」という2つの単語を組み合わせた造語で、直訳すると「身代金ソフトウェア」ですが、一般的には「身代金ウイルス」といわれています。

コンピュータがランサムウェアに感染すると、画面をロックしたりファイルを暗号化したりすることで、コンピュータの動作を制限します。その上で、制限解除のために金銭を要求する内容の警告メッセージを使用者に向けて表示します。

ランサムウェアの感染経路 - 詳細分析と対策

現代のランサムウェア攻撃は高度化・多様化しており、その感染経路を詳しく理解することが効果的な対策の第一歩となります。ここでは、主要な感染経路を詳細に分析し、それぞれの特徴と対策について解説します。

1. VPN(Virtual Private Network)機器の脆弱性【最多の感染経路】

攻撃の実態

VPN機器の脆弱性を狙った攻撃は、現在最も多いランサムウェア感染経路となっています。テレワークの普及により、多くの企業がVPNを導入した結果、攻撃者にとって格好の標的となっているのが現状です。

具体的な攻撃パターン

攻撃者は主に未修正の脆弱性を悪用します。セキュリティパッチが適用されていないVPN機器への攻撃が最も多く、次に弱いパスワードや漏洩した認証情報を使用した不正ログインが続きます。自動化ツールによる総当たり攻撃(ブルートフォース)では、短時間で大量のパスワードが試行され、VPN機器の設定不備を利用した認証バイパスも頻繁に発生しています。

狙われやすいVPN機器の特徴

- セキュリティ更新が長期間されていない機器

- デフォルトパスワードのまま運用されている機器

- 多要素認証が設定されていない機器

- アクセスログの監視が不十分な機器

対策のポイント

- 定期的なセキュリティ更新: メーカーからのセキュリティパッチを迅速に適用

- 強固な認証設定: 複雑なパスワード設定と多要素認証の導入

- アクセス制限: 必要最小限のユーザーのみにVPNアクセスを許可

- ログ監視: 不正なアクセス試行の早期発見体制構築

2. リモートデスクトップサービス(RDP)

攻撃の背景

RDPは外部からサーバーやPCに接続できる便利な機能ですが、適切に設定されていない場合、攻撃者の侵入口となってしまいます。

攻撃手法の詳細

攻撃者はまずインターネット上のRDPサービス(ポート3389)を自動検索するポートスキャンを実行します。その後、窃取した認証情報やよく使われるパスワードでのログイン試行を行い、成功すると正規ユーザーのセッションを乗っ取るセッションハイジャックを実施します。最終的に一般ユーザーとしてログイン後、管理者権限の奪取を試みる権限昇格攻撃を展開します。

狙われやすい環境

- インターネットに直接公開されているRDPサービス

- パスワードポリシーが緩い環境

- アカウントロックアウト機能が無効になっている環境

- 管理者アカウントが有効になっている環境

具体的な対策

最も重要な対策はRDPの無効化です。不要な場合は完全に無効化し、必要な場合でも直接インターネット公開を避け、VPN経由でのみアクセスを許可します。また、デフォルトポート(3389)から別のポートに変更し、より安全な認証方式であるネットワークレベル認証の採用も効果的です。

3. 電子メール経由の攻撃

フィッシングメールの巧妙化

現代のフィッシングメールは従来の怪しげなものから、業務メールと見分けがつかないレベルまで巧妙化しています。

主な攻撃パターン

標的型フィッシングメール(スピアフィッシング)では、特定の企業・個人を狙った高度に個人化されたメールが送信されます。実際の取引先や同僚を装ったメールや、緊急性を装い冷静な判断を阻害する内容が特徴的です。ビジネスメール詐欺(BEC)では、経営幹部や取引先になりすまし、請求書や送金指示を装った詐欺メール、機密情報の提供を求めるメールが送られてきます。添付ファイル型攻撃では、Microsoft Office文書に埋め込まれたマクロ、実行ファイルを圧縮ファイルで偽装したもの、PDF文書内の悪意あるスクリプトなどが使用されます。

危険な添付ファイルの種類

- .exe, .scr, .bat: 実行可能ファイル

- .doc, .docm, .xls, .xlsm: マクロ付きOffice文書

- .zip, .rar, .7z: 圧縮ファイル(実行ファイルを含む可能性)

- .js, .vbs, .ps1: スクリプトファイル

メール攻撃への対策

定期的なフィッシング訓練の実施によるセキュリティ意識教育が基本となります。技術的対策としては、悪意あるメールの自動検知・ブロック機能を持つメールフィルタリングシステムの導入、危険な拡張子の添付ファイルをブロックする設定、URLクリック前の安全性チェック機能の活用が重要です。

4. Webサイト経由の感染

ドライブバイダウンロード攻撃

正規のWebサイトを閲覧しただけで、ユーザーの意図しないままマルウェアがダウンロード・実行される攻撃です。

攻撃の仕組み

攻撃者は人気のあるWebサイトに悪意あるコードを埋め込む正規サイトの改ざんを行います。また、オンライン広告経由でのマルウェア配布を狙った広告ネットワーク悪用や、Webブラウザやプラグインのセキュリティホールを利用するブラウザ脆弱性悪用も頻繁に発生しています。

水飲み場攻撃(Watering Hole Attack)

特定の業界や組織が頻繁に利用するWebサイトを狙って改ざんし、標的となる組織の従業員が訪問した際にマルウェアに感染させる攻撃手法です。

偽装サイトによる攻撃

タイポスクワッティングでは有名サイトのURLを1文字変えた偽サイトが作成され、フィッシングサイトでは銀行やクレジットカード会社を装った偽サイトが構築されます。また、正規ソフトの配布サイトを模倣したソフトウェア配布サイト偽装も増加しています。

Web攻撃への対策

危険なWebサイトへのアクセスをブロックするURLフィルタリングシステムの導入が基本となります。また、ブラウザを最新版に更新し、セキュリティ設定を最適化することで脆弱性を軽減できます。不要なブラウザプラグインの削除・無効化、悪意あるドメインをDNSレベルでブロックするセキュアDNSサービスの利用も効果的です。

5. サプライチェーン攻撃

攻撃の概要

直接的な攻撃が困難な標的企業に対し、その取引先や関連企業を経由してアクセスする攻撃手法です。

具体的な攻撃経路

取引先経由の侵入では、セキュリティが弱い中小企業を足がかりとして大企業への侵入を図ります。共有システムやファイルサーバー経由での感染拡大、EDI(電子データ交換)システムを通じた攻撃が主な手法です。ソフトウェアサプライチェーン攻撃では、正規ソフトウェアのアップデート機能を悪用したり、オープンソースライブラリに悪意あるコードを混入させます。開発環境への侵入によるソフトウェア改ざんも深刻な問題となっています。クラウドサービス経由では、共通のクラウドサービスプロバイダー経由での攻撃や、SaaS(Software as a Service)アプリケーションの脆弱性悪用、管理者権限を持つサービスアカウントの乗っ取りが発生しています。

サプライチェーン攻撃への対策

取引先に対する定期的なセキュリティ監査による取引先のセキュリティ評価が必要です。技術的対策としては外部接続システムと内部システムのネットワーク分離、最小権限の原則に基づく権限設定によるアクセス権限管理、導入するソフトウェアの信頼性確認を行うソフトウェア検証が重要となります。

6. 内部からの脅威

内部脅威の分類

意図しない脅威では、従業員の不注意による感染(メール添付ファイル、USBメモリ等)やセキュリティルールの理解不足、個人デバイス(BYOD)の不適切な利用が問題となります。意図的な脅威では、悪意を持った従業員による内部からの攻撃、退職者による報復的な行為、外部からの買収や脅迫による内部協力者の存在が深刻な問題となっています。

物理媒体経由の感染

USBメモリでは拾得したUSBメモリを社内PCに接続することで感染が発生します。CD/DVDでは偽装した配布メディアが使用され、外部機器では感染した外部機器の接続により被害が拡大します。

内部脅威への対策

セキュリティ意識の向上と定期的な訓練による従業員教育が基本となります。技術的対策では職務に応じた適切な権限設定によるアクセス制御、異常な行動パターンの検知を行う行動監視システム、USBポートの無効化等の物理的対策を含む物理セキュリティの強化が必要です。

感染経路の進化と今後の動向

攻撃手法の高度化

AI・機械学習の悪用により、より巧妙なフィッシングメールの自動生成が可能になっています。また、SNS情報を活用したソーシャルエンジニアリングによる個人化攻撃や、未知の脆弱性を利用したゼロデイ攻撃も増加傾向にあります。

新たな標的の拡大

セキュリティが不十分なIoTデバイスを狙ったIoT機器への攻撃、クラウドサービスの設定ミスを狙ったクラウドインフラへの攻撃、5G・エッジコンピューティングなどの新技術導入に伴う新たな攻撃面の拡大が懸念されています。

組織や企業に影響を及ぼす脅威の第1位は「ランサムウェア」

近年、組織や企業において最も影響が大きいとされる脅威が、ランサムウェアによる被害とされています。

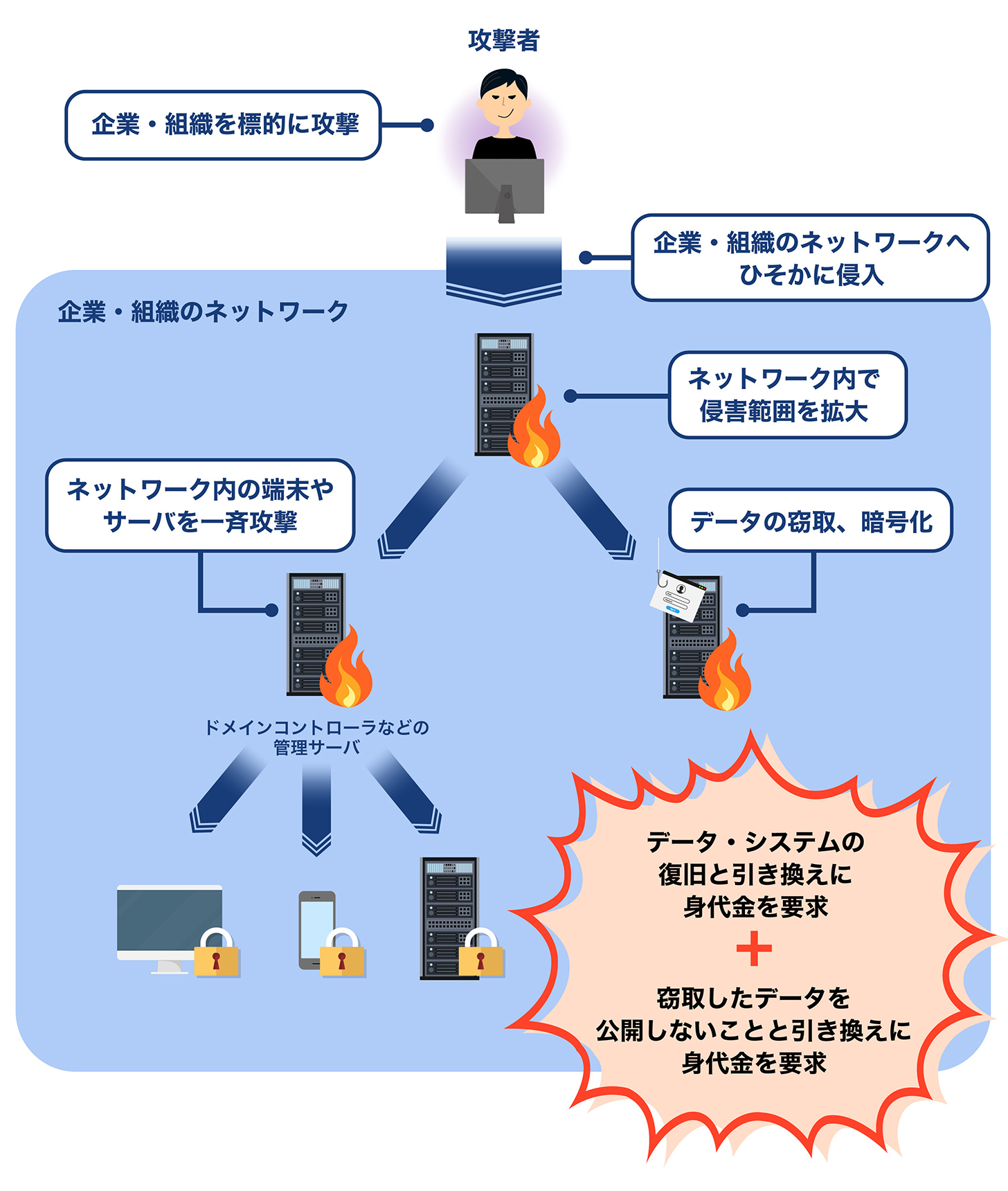

日本国内では組織・企業に対するランサムウェアによる被害が増加し、「RaaS(Ransom as a Service)」「二重脅迫型ランサムウェア」「四重脅迫」といった新しい手法が次々と出回り、サイバー攻撃(特にランサムウェア)による情報セキュリティリスクは深刻な情勢が続いています。

以下のIPA独立行政法人情報処理推進機構「情報セキュリティ10大脅威2024」による組織向けランキングにおいても、2020年時点では第5位だったランサムウェアが2021年から4年連続で第1位となり脅威の大きさが分かります。

| 情報セキュリティ 10 大脅威 2024・組織向け | |

|---|---|

| 1位 | ランサムウェアによる被害 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 |

| 3位 | 内部不正による情報漏えい等の被害 |

| 4位 | 標的型攻撃による機密情報の窃取 |

| 5位 | 修正前の公開前を狙う攻撃(ゼロデイ攻撃) |

| 6位 | 不注意による情報漏えい等の被害 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 |

| 8位 | ビジネスメール詐欺による金銭被害 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃害 |

| 10位 | 犯犯罪のビジネス化(アンダーグラウンドサービス) |

出典:IPA独立行政法人情報処理推進機構「情報セキュリティ10大脅威2024」

参考:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

ランサムウェアに感染したらどうなる?

冒頭でも少しご紹介していますが、万一ランサムウェアに感染した際に、どのような影響が生じるのかもう少し具体的に見てみましょう。

コンピュータの動作制限

ランサムウェアの種類で異なりますが、主にコンピュータがロックされ正常に起動しなくなるケースと、コンピュータ内部のファイルが暗号化されて開けなくなるケースが中心です。

ネットワークを経由した感染拡大

感染したコンピュータがそのままネットワークに接続されたままだと、ネットワーク内の他のコンピュータにも感染が拡大してしまう恐れがあります。

身代金を要求し脅迫

ランサムウェアはその名の通り、コンピュータの動作を制限した上で解除のために金銭を要求してくるマルウェアです。

しかし、要求通り身代金を支払っても制限が解除される保証はありません。

また、ランサムウェア攻撃の中には、コンピュータの動作制限解除のための身代金要求に加え、コンピュータ内部の情報を盗み「金銭を払わなければ情報を外部に漏らす」と脅迫してくるもの(二重脅迫型ランサムウェア)も存在します。

ランサムウェアへの対策

ランサムウェアの被害から企業を守るには、まず感染そのものを未然に防ぐことが求められます。ここでは、ランサムウェアへの感染防止策についてご紹介します。

不審なWebサイトにアクセスしない

業務に関係のないWebサイトに企業内のコンピュータからアクセスすることは避けましょう。業務に関係のないWebサイトに企業のコンピュータからアクセスすることは避けましょう。万一そのようなWebサイトを閲覧したとしても、サイト上にある何らかのファイルを不用意にダウンロードすることなども行ってはいけません。また、URLフィルタリング機能などを活用して、不要なWebサイトにアクセスできないようにすることも有効です。

信頼できないメールは開かない

業務に関係のない内容のメール、差出人に心当たりのないメールは、ランサムウェアを含んだ攻撃メールである可能性があります。また、最近では所属する組織内からの業務連絡を装ったメールが送られてきた事例も報告されています。そのようなメールを発見しても、不用意にメールに記載されているURLリンクにアクセスしたり、添付ファイルを開いたりしないようにしましょう。業務に関係のない内容のメール、差出人に心当たりのないメールに対しては、送信元や添付ファイルの拡張子(.exe、.jsなど)を確認するなどの対策が必要です。

プログラムを実行するファイルや圧縮ファイルの拡張子(.zip、.rarなど)は、ランサムウェアをダウンロードさせるファイルが含まれている場合もあるため注意しましょう。

Windowsなどの更新を行い常に最新の状態を保つ

windowsなどのOSや利用しているソフトウェア等の更新を行うことは、外部の脅威から企業のコンピュータを守るために必要不可欠な対策です。更新プログラムをアップデートせずに放置していると、脆弱性を利用したウイルスによる攻撃を受けてしまう可能性があります。更新プログラムをアップデートするタイミングが来たら迅速に対応し、常に最新の状態にしておきましょう。

ウイルス対策ソフトの導入・更新

ウイルス対策ソフトを導入することで、外部からウイルスが侵入するのを防止することができます。ウイルス対策ソフトは、ウイルス情報が定義されたファイル(定義ファイル)に更新する(最新の状態に保つ)ことで新たなウイルスに対応できるようになるため、導入後は常にバージョンを確認し、最新でない場合は必ず更新しましょう。

ALSOKの関連商品

データのバックアップ

定期的にコンピュータ内のデータのバックアップを取っておくことも忘れずに行いましょう。万一感染して初期化を余儀なくされた際もファイルを復元することができます。

ただし、バックアップファイルを同一ネットワーク内に保存している場合、バックアップファイルまで暗号化される恐れがあります。このため、別ネットワークや、ネットワークに接続していない外部記憶媒体などにバックアップデータを保存することが推奨されています。

2021年に発生した国内製粉会社のケースでは、同じネットワーク内にバックアップしていたデータもすべてランサムウェアによって暗号化される被害を受けました。

このため、一部のデータについては復元困難となってしまったそうです。

UTMやファイアウォールの導入

万一ランサムウェア感染が疑われる場合、感染拡大を防ぐため、すぐに対処する必要があります。そのため、常時ネットワーク内の動きを監視し、緊急時にも即時に対応できるよう備えておくことが大切です。

しかし、ネットワークを常時監視するシステム構築のためには専門知識が必要となります。また運用にもかなりの労力が必要ですので、アウトソーシングする企業も多いようです。

ALSOKの関連商品

セキュリティ教育

従業員へランサムウェア感染予防を含めたセキュリティ教育を実施し、日頃から被害に遭わないための予防策を周知徹底しましょう。

また、感染を想定した訓練を定期的に行うことも有用です。社内で教育、訓練を行うことで、万一感染した場合でも焦らずに対処できるでしょう。

また、感染を想定した訓練を定期的に行うことも有用です。社内で教育、訓練を行うことで、万一感染した場合でも焦らずに対処できるでしょう。

ALSOKの関連商品

ランサムウェアに感染した場合の駆除・対策方法

万一企業のコンピュータがランサムウェアに感染したと疑われる場合には、速やかに以下の対処を行って感染や被害の拡大を防ぎましょう。

感染したコンピュータをネットワークから切断

感染が疑われるコンピュータを、インターネットや社内ネットワークからすぐに切り離しましょう。接続したままにしておくと、同じネットワークに接続された他のコンピュータにも感染が拡大する可能性があります。また、ランサムウェアの調査のために電源は入れたままにしておきましょう。

ランサムウェアの種類を特定

適切に対処するためには数多のランサムウェアの中から種類を特定する必要があります。画面に表示された脅迫文や警告メッセージ、暗号化されたファイルの拡張子をWebサイトで検索し、ランサムウェアに関する情報を集めましょう。

ランサムウェアの駆除

ランサムウェアの種類を特定したら、ランサムウェアを駆除します。ウイルス対策ソフトをインストールし、最新の状態に更新してからパソコンのウイルススキャンを実行してランサムウェアを駆除しましょう。

バックアップからデータやファイルを復元

感染したコンピュータをやむを得ず初期化することで対処した場合は、バックアップ先に保存されたデータやファイルを用いてコンピュータを感染前の状態に復元します。バックアップデータがなければ復元できませんので、日頃からバックアップをとっておくことが何より重要です。

警察やセキュリティ専門機関に相談する

感染後の対処は自分たちの判断で行わず、必ず警察やセキュリティ専門機関に相談してその指示に従いましょう。また、何をしたらいいのか分からない場合にサポート・支援くれる団体もあるので、困ったことがあったらすぐに連絡するようにしましょう。

データやファイルの復元

感染したコンピュータをやむを得ず初期化することで対処した場合は、バックアップ先に保存されたデータやファイルを用いてコンピュータを感染前の状態に復元します。バックアップデータがなければ復元できませんので、日頃からバックアップをとっておくことが何より重要です。

身代金要求には応じないこと

要求通りに身代金を支払ったとしても、コンピュータが感染前の状態に戻る保証はないため、基本的にはランサムウェアの要求に応じないようにします。

参照:IPA独立行政法人情報処理推進機構「情報セキュリティ10大脅威2023」(35ページ)

ALSOKの情報セキュリティサービスを活用しよう

ランサムウェアの被害はどの企業にも起こり得るものです。上述でご紹介している通り、企業の情報セキュリティ対策は急務といえるでしょう。

ALSOKでは、ネットワーク監視サービス「ALSOK UTM監視サービス」やランサムウェアに特化したALSOK ウイルス対策ソフト「MR-EP」などの情報セキュリティサービスをご提供しています。

ALSOK UTM運用サービス

ALSOKのネットワーク監視サービスは、ネットワークの監視に加えて緊急時の即時対応や通信状況のレポートまでをパッケージ。情報セキュリティ強化を実現しながら、自社による管理の手間とコストの削減にもつながります。

ALSOKの関連商品

ALSOK ウイルス対策ソフト

ALSOK ウイルス対策ソフトは、ランサムウェア対策に特化したウイルス対策ソフトです。既知のマルウェアだけでなく、秒単位で新たに生まれている未知のマルウェアからも、企業のエンドポイント(各種端末)を保護します。

情報漏えいのリスクからパソコンやモバイル端末を守る「ALSOK IT資産管理」との連携により、各ソフトウェアのバージョン管理やウイルス対策状況を一画面で確認可能。作業負荷の大きい情報セキュリティ管理も、大幅な効率化を図ることができます。

ALSOKの関連商品

まとめ

従来のランサムウェアは、個人へ無差別に迷惑メールを送り付ける形で感染を広げるケースが中心でした。しかし近年では特定の企業や団体を狙う「標的型ランサムウェア」の被害が急増しています。VPN機器や認証情報などの脆弱性をなくし、セキュリティソフトの導入、各ソフトウェアの更新など基本的な対策とともに、定期的なデータのバックアップも必ず実施しましょう。

また感染予防策として、従業員への教育やメール攻撃への対応訓練で全社的に備えておくことも有効です。企業の情報セキュリティ対策についてお困りの方はぜひALSOKへお問い合わせください。