IPA「情報セキュリティ10大脅威2026」についてわかりやすく解説

毎年1月末に発表されるIPA(独立行政法人 情報処理推進機構)の「情報セキュリティ10大脅威」。企業のセキュリティ担当者にとって、年間のセキュリティ対策を検討する上で欠かせない指針となっています。

このランキングは、前年に実際に発生した情報セキュリティ事案の中から、社会的影響が大きかったものを選出し、情報セキュリティ分野の研究者や企業の実務担当者で構成される「10大脅威選考会」による審議と投票を経て決定されます。単なる統計データではなく、実在する企業や組織が被った被害の記録であるからこそ、その実践的価値は高く評価されています。

2026年のランキングが発表されましたので、対策を含めてわかりやすく解説します。

目次

2026年の公表内容

情報セキュリティ10大脅威2026(組織部門)の内容は以下の通りです。

| 順位 | 10大脅威での取り扱い | |

|---|---|---|

| 1位 | 11年連続11回目 | ランサム攻撃による被害 |

| 2位 | 8年連続8回目 | サプライチェーンや委託先を狙った攻撃撃 |

| 3位 | 初選出 | AIの利用をめぐるサイバーリスク |

| 4位 | 6年連続9回目 | システムの脆弱性を悪用した攻撃 |

| 5位 | 11年連続11回目 | 機密情報等を狙った標的型攻撃 |

| 6位 | 5年連続5回目 | 地政学的リスクに起因するサイバー攻撃(情報戦を含む) |

| 7位 | 11年連続11回目 | 内部不正による情報漏えい等 |

| 8位 | 6年連続6回目 | リモートワーク等の環境や仕組みを狙った攻撃 |

| 9位 | 2年連続7回目 | DDoS攻撃(分散型サービス妨害攻撃) |

| 10位 | 9年連続9回目 | ビジネスメール詐欺 |

https://www.ipa.go.jp/security/10threats/10threats2026.html

2026年版で注目する点

AIの利用をめぐるサイバーリスク

初選出されたAIの利用をめぐるサイバーリスクにはさまざまな観点があります。

まず、AIシステム自体への攻撃が挙げられます。機械学習モデルに対する敵対的攻撃により、わずかな入力の改変で誤った判断を引き起こすことが可能です。また、学習データに悪意のあるデータを混入させるデータポイズニング攻撃により、モデルの動作を歪めることもできます。

次に、AIを悪用した攻撃の高度化があります。生成AIを使えば、説得力のあるフィッシングメールやディープフェイク動画を大量に作成でき、ソーシャルエンジニアリング攻撃が容易になります。また、AIが脆弱性発見を支援することで、サイバー攻撃の効率が向上する懸念もあります。

さらに、データプライバシーとセキュリティの問題も深刻です。AIシステムの学習に使用された個人情報や機密データが、モデルから意図せず漏洩するリスクがあります。

加えて、AIサプライチェーンの脆弱性も注目されています。外部のAIモデルやライブラリに依存することで、バックドアや脆弱性が混入する可能性があります。

これらのリスクに対しては、AIシステムのセキュリティ設計、継続的な監視、倫理的なガイドライン策定、そして技術者と利用者双方のセキュリティ意識向上が不可欠です。

間接プロンプトインジェクション

最近注目されている攻撃として、間接プロンプトインジェクションがあります。

攻撃者がウェブページやドキュメントに悪意のある指示を埋め込み、AIがそれを読み込んだ際に本来の動作を乗っ取られるリスクがあります。例えば、検索結果に仕込まれた指示によってAIが誤った情報を提供したり、機密データを漏洩させたりする可能性があります。

現状、間接プロンプトインジェクションに対する利用者側での有効な対策はなく、「このような攻撃がある」という理解と注意が必要です。

内部不正の脅威が継続

内部不正による情報漏えいや不正アクセスの順位が上がりました。テレワークの定着やクラウドサービスの利用拡大により、従業員がアクセスできる情報の範囲が広がった一方で、その行動を監視・管理することが難しくなっているのが現状です。

特に問題となるのが、退職予定者による情報の持ち出しや、金銭目的での情報売買です。機密データや顧客情報が外部に流出すると、企業の信用失墜だけでなく、法的責任や損害賠償のリスクも生じます。

内部不正対策としては、アクセス権限の適切な管理、ログの定期的な分析、重要データへのアクセス制御、そして従業員への継続的なセキュリティ教育が欠かせません。技術的な対策とあわせて、組織文化としてセキュリティ意識を根付かせることが、内部不正を防ぐ最も有効な手段となります。

ランサムウェア攻撃は継続的な脅威

ランサムウェアによる被害は、引き続き上位にランクされています。攻撃手法は年々巧妙化しており、単にデータを暗号化するだけでなく、暗号化前にデータを窃取し、身代金を払わなければ情報を公開すると脅迫する「二重恐喝」型の攻撃が主流となっています。

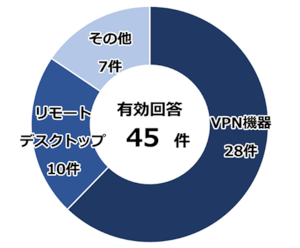

警察庁の報告によれば、ランサムウェアの感染経路はネットワーク経由が約8割を占めています。

ランサムウェアの感染経路の約8割がVPN等のネットワーク機器からである現在、「ネットワーク機器の適切な管理」は組織防衛の生命線です。その管理のポイントは大きく2点に集約されます。

アカウントの管理

推測されにくい複雑なパスワードの設定に加え、多要素認証(MFA)を必須とすることで、認証情報の窃取による不正侵入を物理的に阻止します。

脆弱性対策

攻撃者は機器の欠陥を突いて侵入するため、メーカーから提供される修正プログラムを速やかに適用し、常に最新の状態を維持することが不可欠です。

対策のポイントは、FW、UTM、VPN機器などのセキュリティ機器管理の責任分界点の認識です。「ベンダが管理してくれているはず」「保守は切れたが動いているのでそのまま使っている」といった認識の甘さが、重大なセキュリティホールとなります。機器の運用や保守に関する責任範囲を明確にし、脆弱性情報の収集とセキュリティパッチの適用を確実に実施する体制づくりが必要です。

これら「入り口」の対策を徹底することで、侵入リスクを大幅に低減できます。まずは自社機器の現状を把握することから始めましょう。

ALSOK UTM運用サービスでは、導入したUTMをお客様に代わって脆弱性情報の収集、セキュリティパッチ適用することにより適切に管理いたします。

地政学的リスクとDDoS攻撃

地政学的リスクに起因するサイバー攻撃は、国家レベルの支援を受けた高度な攻撃であり、重要インフラや政府機関だけでなく、一般企業も標的となる可能性があります。これらの攻撃では、最先端のツールや未知の脆弱性が利用され、長期的な計画のもとで実行されることが特徴です。

攻撃手法としては、APT(持続的標的型攻撃)による継続的な侵入、ゼロデイ攻撃、スピアフィッシング、そしてサプライチェーン攻撃などが挙げられます。中でもDDoS攻撃は、複数の攻撃元から大量のトラフィックを集中させ、正常なサービス提供を妨害する手法で、比較的シンプルながら防御が難しい攻撃です。

DDoS対策としてはWAF(Webアプリケーションファイアウォール)が有効です。WAFはトラフィックの監視と分析を行い、リクエスト数制限、地理的位置情報に基づくアクセス制御、不正なユーザーエージェントのフィルタリング、レイヤー7レベルでの攻撃ブロックを実現します。正規表現パターンマッチングを使用した既知の攻撃検知や、レート制限機能による過剰リクエストの制限により、アプリケーションレイヤーでの攻撃を緩和できます。

これらの対策に加え、CDNの活用、スケーラブルなインフラ構築、バックアップシステムの整備など、多層的な防御戦略が必要です。

関連コラム

まとめ

IPAが発表する情報セキュリティ10大脅威は、その年の代表的な脅威をランキング形式で示し、セキュリティに関する意識啓発を目的としています。ただし、このランキングは全体的な傾向を示すものであり、各組織が直面するリスクは業種、規模、取り扱うデータの性質などによって異なります。

重要なのは、ランキングの順位に過度にとらわれず、自社の事業環境や情報資産を正確に評価し、それに基づいた対策を実施することです。ランキング下位の脅威でも、自社にとっては重大なリスクとなる可能性があります。

10大脅威を参考情報として活用しながら、自社の状況に合った実効性のある対策を実施することが、組織の情報セキュリティ体制の強化につながります。