フォレンジックとは?デジタル証拠調査の流れと企業が知るべき活用方法

情報セキュリティの現場で「フォレンジック」「フォレンジック調査」という言葉を聞く機会が増えています。特にIT分野では「デジタルフォレンジック」と呼ばれる調査が、サイバー攻撃や内部不正への対応に欠かせない存在となっています。

この記事では、デジタルフォレンジックという言葉の意味や調査の内容、実際の調査の流れ、さらに企業がこの技術を活用する際のポイントについて分かりやすく説明します。

目次

フォレンジックとは何か

フォレンジック(Forensic)という言葉は、もともと「法廷の」「法医学の」という意味を持ち、犯罪捜査や裁判において証拠を収集・分析する科学的な手法を指します。

IT分野におけるデジタルフォレンジック(digital forensics)とは、コンピューターやデジタル記録媒体に残されたデータを調査・分析し、法的証拠として活用できる形で保全する技術や手法のことです。

デジタルフォレンジックは、調査対象となるデバイスや環境によって、主に3つの種類に分類されます。

デジタルフォレンジックの3つの種類

●コンピューターフォレンジック

パソコン本体のハードディスクに保存された情報を調査する技術です。具体的には、そのコンピューターで実行された操作の履歴や、ハードディスクなどの記録媒体に保存されていたデジタルデータの復元作業を行います。

●モバイルフォレンジック

スマートフォンなどのモバイル端末に保存された情報を調査する技術です。コンピューターフォレンジックと同様に、モバイルデバイスを詳しく調べることで証拠を確保します。たとえば携帯電話やスマートフォンの場合は、通話履歴、アクセス記録、アプリ使用記録などの分析を行います。

●ネットワークフォレンジック

ネットワーク機器の調査を行い、社内外でやり取りされた通信パケットが、いつ、どのような経路を通り、どの機器を通過したのかを分析する技術です。主に不正アクセスや機密情報の漏えいなど、情報セキュリティ関連の調査において、不審な動きをした端末を特定する目的で使われています。

デジタルフォレンジックが必要とされる理由

デジタルフォレンジックは、デジタル環境で発生するさまざまな事案において、電子的証拠を収集・分析する科学的調査手法です。その実施目的は多岐にわたり、組織の安全性向上と法的対応の両面で重要な役割を担っています。

セキュリティ事故の原因究明と再発防止

サイバー攻撃による被害が発生した際、デジタルフォレンジック調査は事案の全容解明に必要不可欠です。攻撃者の侵入経路や使用された手法、攻撃の影響範囲など、詳細な技術的分析を通じて事態の全体像を把握します。この分析結果は、即座の被害対策だけでなく、将来的なセキュリティ強化策の立案にも役立ちます。特に、システムの脆弱性や運用上の問題点を特定することで、より実効性の高い再発防止策の実施が可能となります。

法的手続きのための証拠収集

デジタルフォレンジックは、法的紛争や訴訟に対応する際の重要な証拠収集手段として機能します。電子メール、文書ファイル、ログデータなど、デジタル機器に残された電子的記録は、事案の経緯や関係者の行動を証明する有力な証拠となり得ます。特に、証拠の法的有効性を確保するため、データの収集から保管まで、厳格な手続きに従って実施される必要があります。また、自社が訴訟に直面した際の防御準備としても、デジタルフォレンジックによる証拠の事前収集と分析は重要な役割を果たします。

コンプライアンス強化と不正抑止

デジタルフォレンジックの存在は、組織内部での不正行為に対する強力な抑止力として作用します。従業員の電子的な活動が記録され、必要に応じて調査対象となり得ることへの認識は、不正行為の防止に大きく貢献します。さらに、調査事例を適切な形で組織内に共有することで、セキュリティ意識の向上やコンプライアンス文化の醸成にもつながります。このような予防的効果は、組織全体のリスクマネジメントにおいて極めて重要な要素となっています。

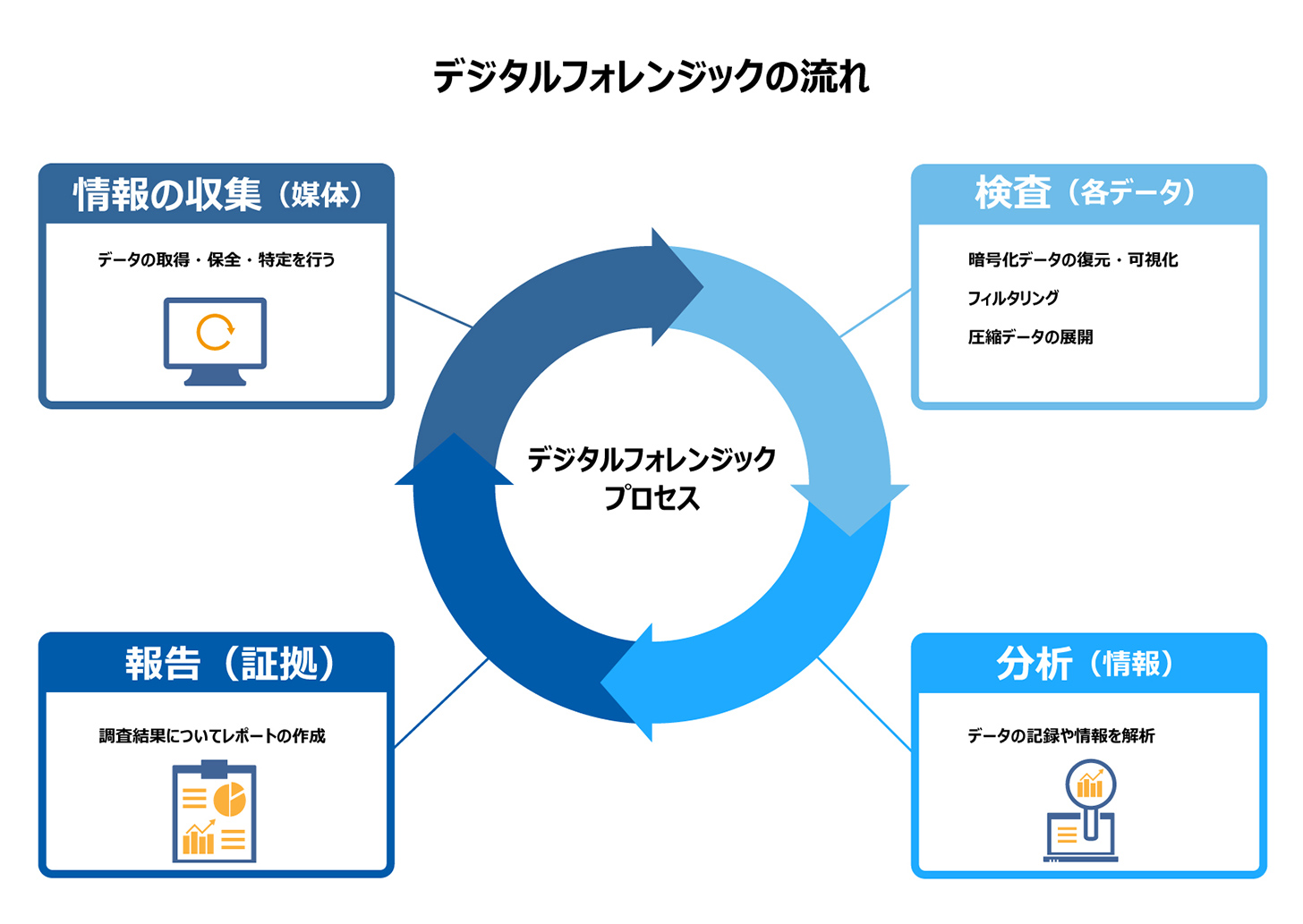

デジタルフォレンジック調査の4つのステップ

デジタルフォレンジックはどのような手順で調査が行われるのでしょうか。ここではデジタルフォレンジックの一連の流れについてご紹介します。

1.情報の収集

まず、分析対象のコンピューターに記録されているデータをすべて集めます。その後、全データの中から証拠となり得る情報を特定し、改ざんや消去が行われないようそれらの情報を保全します。特定された情報を証拠として取り扱うには、事案が発生した時点の状態で記録されている必要があるためです。

2.検証

重要なデータが削除されていたり、悪用や改ざんが行われないよう暗号化などが施されていたりすることも少なくありません。それらのデータを復元・可視化し、必要に応じてフィルタリングによる情報の絞り込み、圧縮データの展開などを行います。

3.分析

収集や検証によって各種データの整理を行ったら、それらの記録や情報を分析します。いつ誰が作成し、事案発生までにどのような操作や変更がされたかなどを、分析ツールを用いて可能な限り詳細な分析を行います。

4.報告

分析作業を終え証拠が特定できたら、それらの調査結果についてレポートの作成を行います。レポートは法廷での証拠としての活用だけでなく、システム障害などその他トラブルがあった際にも事実を証明するための資料になります。またレポート内容をもとに社内のセキュリティ対策強化にもつなげられるでしょう。

調査時の注意点

フォレンジックを実施する際には、証拠の保全性と完全性の確保が最も重要です。調査対象となるデジタル機器やデータに対して、安易な操作や変更を加えることは厳禁となります。証拠収集の過程で原本データが改変されてしまうと、法的証拠力が失われ、調査結果の信頼性が著しく低下してしまうためです。また、調査全般を担当する者には高度な専門知識と経験が求められ、証拠収集から分析、報告書作成に至るまで、一貫した手順と方法論に従って作業を進める必要があります。

フォレンジック調査に求められる知識

デジタルフォレンジックは高度で詳細な調査となるため、実施するには以下の高度な専門知識が求められます。

- コンピューター・ネットワークについての知識

- 法的手続きに関する知識

- 情報セキュリティに関する知識

上記に関する、非常に高度な知識を持っていなければデジタルフォレンジックの実施は困難なため、基本的にはプロに調査を任せることとなります。

デジタルフォレンジックは知識や経験に加え、高度な調査を行える環境を備えたプロの機関へ依頼することが必須といえます。それらが不十分な状況で調査を行っても、集めた証拠の誤消去やマルウェア感染を拡大させてしまうなどのミスが発生する可能性もあるでしょう。実績のある専門機関に依頼し、確実な調査を行ってもらうことをおすすめめします。

フォレンジック調査における課題

デジタルフォレンジック調査には、いくつかの重要な課題が存在します。まず、調査に要する時間とコストが膨大になる可能性が高いことが挙げられます。高度な専門知識を持つ人材の確保や、専用の分析ツールの導入には相当な投資が必要です。また、調査対象となるデータ量が膨大である場合、分析に要する時間が長期化し、ビジネスへの影響も無視できません。さらに、暗号化されたデータの分析や、クラウドサービス上のデータの収集など、技術的な制約による調査の限界も存在します。

効果的な調査のためのログ取得

効果的なフォレンジック調査を実施するためには、適切なログの取得と保管が不可欠です。システムログ、アクセスログ、操作ログなど、さまざまな種類のログを包括的に収集し、改ざんを防止しつつ長期保存する必要があります。特に、ログの生成時の正確性を全保するためのタイムスタンプの同期や、ログの完全性を証明するための署名など、技術的な配慮も重要です。また、ログの保存期間や保管場所、アクセス権限の管理など、運用面での規定も明確に定める必要があります。

ALSOKのサイバーセキュリティソリューションでセキュリティインシデントを予防する

情報セキュリティの強化を検討する際は、インシデントの発生を未然に防ぐことに加え、何らかの事案が起こった後の適切な対応についても考えておくことが必要です。

ALSOKでは、「サイバーセキュリティソリューション」をご提供しています。いつ発生するか予測できない情報漏えいなどの事案に備え、警備会社としてのALSOKならではのノウハウで万一の事態を未然に防ぎます。セキュリティ対策の強化をご検討中の方は、ぜひALSOKまでお気軽にご相談ください。

ALSOKの関連商品

よくある質問

Q1. フォレンジック調査にはどのくらいの期間がかかりますか?

調査期間は事案の規模や複雑さによって大きく異なります。小規模な調査であれば数日から1週間程度、大規模な調査では数週間から数ヶ月を要する場合もあります。調査対象となる端末の台数やデータ量、必要な分析の深度によって所要時間は変動します。

Q2. フォレンジック調査の費用はどのくらいかかりますか?

調査費用は、調査範囲、対象機器の数、必要な分析の種類によって変わります。一般的には、1台あたり数十万円から数百万円の範囲となることが多く、大規模な調査では1,000万円を超えることもあります。正確な見積もりは、専門機関に相談することをおすすめします。

Q3. どのような場合にフォレンジック調査を依頼すべきですか?

サイバー攻撃を受けた疑いがある場合、情報漏えいが発生した場合、内部不正の疑いがある場合、法的紛争が予想される場合など、デジタル証拠の収集が必要な状況では調査を検討すべきです。また、予防的な観点から、定期的なログ分析を実施することも有効です。

Q4. 調査中も業務は継続可能ですか?

調査方法によって異なります。調査対象機器のコピーを作成して分析する場合は、業務への影響を最小限に抑えることが可能です。ただし、証拠保全のために一時的に機器を停止する必要がある場合もあります。専門機関と相談しながら、業務影響を考慮した調査計画を立てることが重要です。

Q5. 削除したデータも復元できますか?

多くの場合、削除されたデータの復元は可能です。ただし、データの上書き状況や削除からの経過時間、使用されていた機器の種類によって復元の可否や復元できるデータの範囲は変わります。早期に専門機関へ相談することで、復元成功率を高めることが可能です。

まとめ

今回は、デジタルフォレンジックについてご紹介しましたが、企業の情報セキュリティの基本はセキュリティインシデントの発生を予防することです。各種端末の動作を確実に監視し、不審な兆候があればその時点で事案発生を防げる状況にしておかなければなりません。そのうえで、何か起こってしまっても早期かつ確実な対処を可能としておくことが重要です。

もし企業のセキュリティ対策に関して不明点や検討事項などあれば、お気軽にALSOKまでご相談ください。