なぜランサムウェア攻撃はVPNを狙うのか。被害の半数以上を占める理由と、中小企業が取るべき対策

「またランサムウェア被害が発生」というニュースが後を絶ちません。警察庁の調査によれば、2025年上半期にランサムウェア被害を報告した企業のうち、約半数がVPN機器からの侵入でした。テレワークの普及によりVPNを導入した中小企業は増えましたが、適切なセキュリティ対策を怠ると、そのVPNが攻撃者の侵入口になる可能性があります。

本記事では、中小企業のセキュリティ担当者に向けて、なぜランサムウェア攻撃ではVPN経由の侵入が多いのか、そしてどのような対策を講じるべきかを解説します。

目次

ランサムウェアという脅威の現状

ランサムウェアは、企業のコンピュータに侵入し、データを暗号化して身代金を要求する悪意あるプログラムです。近年では暗号化と同時にデータを窃取し、「支払わなければデータを公開する」という二重恐喝の手法も横行しています。情報処理推進機構が発表した「情報セキュリティ10大脅威2025」では、ランサムウェアによる被害が5年連続で1位に選出されました。もはやランサムウェアは、企業規模を問わずすべての組織が向き合うべき脅威となっています。

| 順位 | 10大脅威での取り扱い | |

|---|---|---|

| 1位 | 10年連続10回目 | ランサム攻撃による被害 |

| 2位 | 7年連続7回目 | サプライチェーンや委託先を狙った攻撃撃 |

| 3位 | 5年連続8回目 | システムの脆弱性を突いた攻撃 |

| 4位 | 10年連続10回目 | 内部不正による情報漏えい等 |

| 5位 | 10年連続10回目 | 機密情報等を狙った標的型攻撃 |

https://www.ipa.go.jp/security/10threats/10threats2025.html

なぜVPN経由の攻撃が多いのか

VPN機器が標的になる背景

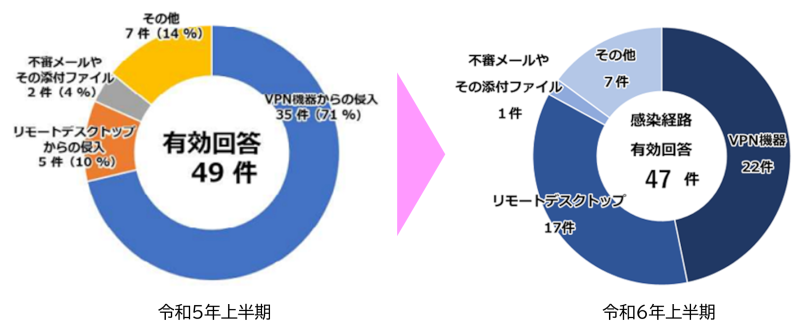

警察庁の統計では、ランサムウェアの感染経路として最も多いのがVPN機器からの侵入で、全体の約半数を占めています。なぜVPN機器がこれほど狙われるのでしょうか。

「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」

【ランサムウェアの感染経路】

理由は、VPN機器の構造そのものにあります。VPNは社外から社内ネットワークに安全に接続するための仕組みであり、その性質上、インターネットに一部が公開されています。外部から内部へアクセスする「入口」として機能するため、攻撃者にとっては格好の標的となるのです。

VPNの仕組みが攻撃拡大を助長する

VPN接続では、アクセス元のデバイスと企業のネットワークが仮想的に同一のネットワークに参加します。この仕組みは便利な反面、アクセス元のPCがランサムウェアに感染している場合、ネットワークを介して社内全体に感染が広がってしまうリスクがあります。

リモートワークでは、社員が自宅のPCから会社のネットワークに接続するケースが多く、自宅PCのセキュリティ管理が不十分だと、そこが攻撃の起点となる可能性があります。従来、メールやWebサイトが主な侵入経路でしたが、これらはフィルタリングやセキュリティ対策が厳重に施されていることが多いため、攻撃者はより脆弱なVPN機器に目をつけるようになったのです。

ネットワーク機器のセキュリティパッチ適用の重要性

セキュリティパッチとは何か

セキュリティパッチとは、ソフトウェアやファームウェアに発見された脆弱性を修正するための更新プログラムです。VPN機器やUTMなどのネットワーク機器には、日々新たな脆弱性が発見されており、ベンダーはそれらを修正するためのパッチを定期的にリリースしています。

セキュリティパッチを適用しないまま放置すると、攻撃者はその脆弱性を突いて侵入してきます。既知の脆弱性は攻撃者にとって格好の標的であり、悪用方法も広く知られているため、パッチ未適用の機器は狙われやすい状態にあります。

パッチ適用が遅れる理由と対策

多くの中小企業では、セキュリティパッチの適用が後回しになりがちです。その理由として、パッチ適用による業務への影響を懸念している、適用作業の手順がわからない、担当者がいないといった事情があります。

しかし、パッチ適用の遅れは深刻なセキュリティリスクを生み出します。警察庁の報告によれば、ランサムウェア被害を受けた企業の約半数が、脆弱性に対するパッチを適用していませんでした。実際に、海外の医療機関ではリモート保守用VPN機器の脆弱性が放置されていたことが原因で、数百台の端末が暗号化される被害が発生しました。また、海外の港湾施設では、VPN機器やOSの更新が遅れていたことにより、全サーバーがランサムウェアに感染し、コンテナの搬出入作業が停止する事態に陥りました。

対策としては、ベンダーが発信する脆弱性情報を定期的にチェックし、パッチがリリースされたら速やかに適用する体制を整えることが重要です。セキュリティ担当者がいない中小企業では、ベンダーからのメール通知を受け取るよう設定したり、専門業者にメンテナンスを委託したりすることも有効です。

運用サービス付きのレンタルUTMを活用すれば、専門業者がファームウェアの更新を代行してくれるため、パッチ適用の手間や遅延のリスクを大幅に軽減できます。セキュリティパッチの適用は、ランサムウェア対策の基本中の基本であり、決して疎かにしてはいけない重要な作業なのです。

業務委託における責任分界点の明確化

なぜ責任分界点が重要なのか

VPNやUTMなどのセキュリティ機器を運用する際、多くの中小企業では外部の専門業者に管理や保守を委託しています。しかし、委託先との間で「誰が何をどこまで責任を持つのか」が明確になっていないと、セキュリティ上の重大な問題が発生する可能性があります。

たとえば、脆弱性が発見されたときに「委託先がパッチを適用してくれると思っていた」「いや、それは貴社側で判断すべき事項です」といった認識の齟齬が生じると、対応が遅れてしまいます。この遅れが攻撃者に付け入る隙を与え、結果的にランサムウェア被害につながる恐れがあります。

具体的な責任分界点の例

VPNやUTMの運用における責任分界点は、契約内容によって異なりますが、一般的には以下のような項目を明確にしておく必要があります。

- 脆弱性情報の収集と通知:委託先が脆弱性情報を収集し、自社に通知する責任を負うのか

- パッチ適用の判断と実施:パッチ適用の最終判断は誰が行い、実際の作業は誰が実施するのか

- 緊急時の対応:重大な脆弱性が発見された場合の緊急対応手順と責任者

- ログ監視と異常検知:誰がログを監視し、異常を検知した際の連絡体制はどうなっているか

- 設定変更の権限:機器の設定変更は誰の承認が必要で、誰が実施するのか

契約書での明記とコミュニケーション

これらの責任分界点は、必ず契約書やSLA(サービスレベル契約)に明記しておきましょう。また、定期的に委託先と打ち合わせを行い、セキュリティ対策の実施状況や課題について情報共有することも重要です。

万が一、ランサムウェア被害が発生した場合、「委託先の対応が遅れたから」「いや、自社側の判断が遅かったから」といった責任の押し付け合いになると、復旧作業が遅れるだけでなく、取引先や顧客への説明にも支障をきたします。事前に責任分界点を明確にしておくことは、セキュリティ対策の実効性を高めるだけでなく、インシデント発生時の迅速な対応にもつながるのです。

中小企業が実施すべき対策

初期パスワードの変更とパスワードの複雑性

認証情報の管理において最も重要なのは、初期パスワードを必ず変更することです。多くのネットワーク機器は、出荷時にデフォルトのパスワードが設定されています。攻撃者はこうしたデフォルトのパスワードをリスト化しており、初期設定のまま使用している機器を探し出して侵入を試みます。

VPN機器やUTMを導入した際には、必ず初期パスワードを独自のものに変更しましょう。この作業を怠ると、たとえ最新のファームウェアを適用していても、デフォルトの認証情報を使って簡単に侵入される危険性があります。

また、パスワードの複雑性も極めて重要です。強固なパスワードを設定するためには、最低でも12文字以上にし、大文字、小文字、数字、記号を組み合わせることが推奨されます。辞書に載っている単語や個人情報に関連する文字列は避け、各機器やサービスごとに固有のパスワードを設定することが基本です。パスワード管理ツールを活用すれば、複雑なパスワードを安全に管理できます。

多要素認証の導入

VPNへの不正アクセスを防ぐためには、多要素認証の導入が効果的です。従来のIDとパスワードだけでなく、スマートフォンアプリによるワンタイムパスコードや生体認証を組み合わせることで、認証の強度を大幅に高められます。

実際のランサムウェア被害では、多要素認証を導入していなかったVPN機器が攻撃者の侵入口となったケースが確認されています。仮にIDやパスワードが漏洩しても、攻撃者は追加の認証要素を突破できない限り侵入できないため、被害を未然に防ぐ抑止力となります。

バックアップの実施

万が一ランサムウェアに感染した場合に備え、定期的なバックアップの実施も欠かせません。バックアップがあれば、データが暗号化されても復元できます。ただし、バックアップデータをネットワークに常時接続した状態で保管していると、ランサムウェアの感染時に一緒に暗号化されてしまう危険性があるため、オフラインや別の場所に保管することが重要です。

今すぐできる対策チェックリスト

ランサムウェア対策として、以下の項目を確認してみましょう。

- VPN機器のファームウェアは最新版にアップデートされているか

- 初期パスワードは独自のものに変更されているか

- パスワードは12文字以上で、大文字・小文字・数字・記号を組み合わせているか

- 多要素認証は導入されているか

- パスワードの使い回しをしていないか

- バックアップは定期的に実施され、オフラインで保管されているか

- 従業員向けのセキュリティ教育は実施されているか

- UTMなどのセキュリティ機器は導入されているか

- セキュリティログの監視体制は整っているか

- 委託先との責任分界点は明確に文書化されているか

ALSOK UTM運用サービスでおまかせ運用

ALSOK UTM運用サービスでは、導入したUTMをお客様に代わって脆弱性情報の収集、セキュリティパッチ適用することにより適切に管理いたします。

Q&A

VPN機器を最新版にアップデートしていれば、ランサムウェア攻撃は防げますか?

A: VPN機器を最新版にアップデートすることは重要な対策ですが、それだけでは十分とは言えません。過去のバージョン使用時に認証情報が窃取されている可能性があるためです。アップデートに加えて、初期パスワードを独自のものに変更し、複雑なパスワードを設定することが不可欠です。さらに多要素認証の導入を組み合わせることで、より強固なセキュリティを実現できます。VPN機器だけでなく、社内ネットワーク全体のセキュリティを強化するため、UTMの導入や従業員教育の徹底も併せて実施することが推奨されます。

中小企業でセキュリティの専門知識がない場合、どのような対策から始めるべきですか?

A: まず優先すべきは、VPN機器のファームウェアを最新版にアップデートし、初期パスワードを独自の複雑なパスワードに変更することです。これらは専門知識がなくても比較的容易に実施できる対策です。次に、多要素認証を導入しましょう。その上で、運用サービス付きのレンタルUTMの導入を検討することをおすすめします。レンタルUTMであれば、専門業者がファームウェアの更新やログの監視をサポートしてくれるため、専門知識がなくても安心です。また、従業員向けのセキュリティ教育を定期的に実施し、不審なメールやリンクをクリックしないよう周知することも効果的です。

委託先との責任分界点が曖昧な場合、どのように明確化すればよいですか?

A: まず、現在の契約書やSLAを確認し、セキュリティ対策に関する記載内容を洗い出しましょう。その上で、委託先と打ち合わせを行い、「脆弱性情報の収集・通知」「パッチ適用の判断・実施」「緊急時の対応手順」「ログ監視と異常検知」「設定変更の権限」などの具体的な項目について、誰がどこまで責任を持つのかを明確にします。これらの内容を文書化し、契約書やSLAに反映させることが重要です。また、定期的に委託先と情報共有の場を設け、セキュリティ対策の実施状況や課題について確認することで、認識の齟齬を防ぐことができます。

まとめ

ランサムウェアがVPN経由で攻撃されることが多い理由は、VPN機器がインターネットに一部公開されており、脆弱性や認証情報の管理不足を突かれやすいためです。テレワークの普及に伴いVPNの利用が増える一方で、適切なセキュリティ対策がなければ、それが攻撃の入口となってしまいます。

中小企業が取り組むべき対策として、VPN機器の適切な管理、セキュリティパッチの迅速な適用、初期パスワードの変更と複雑なパスワードの設定、多要素認証の導入、そして運用サービス付きのレンタルUTMの活用が挙げられます。レンタルUTMであれば、安価かつ効率的に社内ネットワーク全体のセキュリティを強化できます。運用サービスが付いているため、セキュリティの専門知識がなくても安心して導入できる点が大きなメリットです。

また、VPNやUTMの管理を外部に委託する場合は、責任分界点を明確に文書化しておくことが重要です。「誰が何をどこまで責任を持つのか」を事前に定めておくことで、脆弱性対応やインシデント発生時の迅速な対応が可能になります。

さらに、定期的なバックアップの実施と従業員教育の徹底も忘れてはなりません。技術的な対策と人的な対策を組み合わせることで、ランサムウェアの脅威から企業を守ることができます。セキュリティ対策は一度実施すれば終わりではなく、継続的な見直しと改善が必要です。今日から、できることから始めてみましょう。