RaaS(Ransomware as a Service)とは?ランサムウェア攻撃のビジネス化と対策

近年、ランサムウェア被害が増大し続けています。警察庁の報告によれば、2024年上半期のランサムウェア被害報告件数は128件と過去最多を記録しました。この背景には、RaaS(Ransomware as a Service)と呼ばれる攻撃手法のビジネス化があります。高度な知識がなくても、誰でもランサムウェア攻撃を実行できる仕組みが確立されているのです。

本コラムでは、RaaSの仕組みと具体的な対策について解説します。

目次

RaaS(Ransomware as a Service)とは

サイバー犯罪の世界は常に進化を続けていますが、近年特に注目を集めているのが「RaaS(Ransomware as a Service)」です。

RaaS(ラース)とは、ランサムウェア攻撃に必要なツール、インフラ、サポートをパッケージ化し、サービスとして提供するビジネスモデルです。SaaS(Software as a Service)と同様の仕組みで、攻撃者はダークウェブ上で月額数千円から数万円で利用できます。IPAが発表した「情報セキュリティ10大脅威2024【組織】」の第10位でも「犯罪のビジネス化」として取り上げられています。

従来、ランサムウェア攻撃には高度な技術力が必要でした。しかしRaaSの登場により、技術的知識が乏しい個人でも容易にサイバー攻撃を実行できるようになりました。これが、ランサムウェア被害が急増している主要因です。

このモデルの特徴は以下の点にあります。

アクセスの容易さ

ダークウェブ上のマーケットプレイスで、比較的安価に利用可能。月額40ドル程度から利用できるサービスも存在します。

サービスの充実

高度なランサムウェア、攻撃インフラ、テクニカルサポート、被害者との交渉代行などが提供される。正規のSaaSと同等のカスタマーサポートを提供するケースもあります。

利益分配モデル

攻撃者が得た身代金の一部をRaaSプロバイダーに支払う。一般的な分配率は、身代金の20〜40%程度です。

継続的な進化

プロバイダーが常にソフトウェアを更新し、新たな攻撃手法を開発。

RaaSの登場は、サイバー犯罪の「民主化」とも言える現象をもたらしました。

これにより、サイバー攻撃の規模と頻度が急激に増加し、個人、企業、そして政府機関に至るまで、あらゆる組織が深刻な脅威にさらされています。

さらに、RaaSは単なる技術的革新にとどまらず、サイバー犯罪のエコシステム化を実現しています。

攻撃者、ソフトウェア開発者、インフラ提供者など、役割の専門化と分業化が進み、より効率的で洗練された攻撃が可能になったのです。

それでは、このRaaSの実態や効果的対策について、さらに詳しく解説していきます。

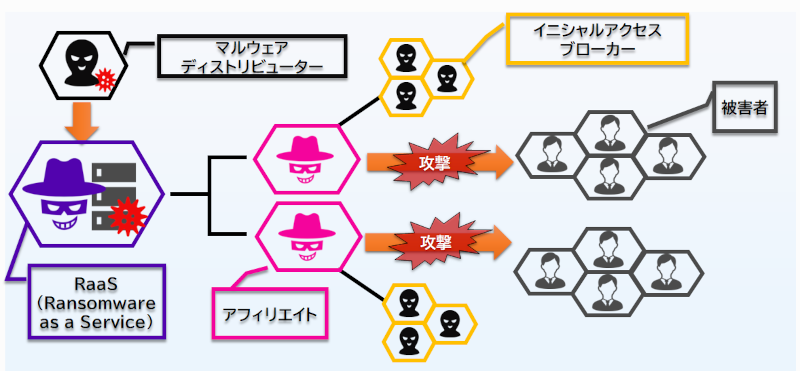

RaaSの仕組みと役割分担

RaaSは、従来のサイバー犯罪モデルを大きく変革した分業型のビジネスモデルです。 各役割が専門化することで、攻撃の効率性と成功率が高まっています。**以下に、RaaSの主要な登場人物と役割について説明します。

サービス提供者(RaaSプロバイダー)

RaaSサービスの提供者です。攻撃者となる顧客との契約や、攻撃ツールの提供、攻撃実行後の報酬の分配などをサービスのとりまとめを行います。

マルウェアディストリビューター

ランサムウェアツールの開発専門部隊です。サービス提供者はここから攻撃ツール(複合ツール含む)を購入します。

アフィリエイト

サービス提供者の顧客となる攻撃者のことです。実際に被害を与える企業などに攻撃を実行します。被害者との交渉も行いますが、場合によってはサービス提供者が代行する場合もあります。

イニシャルアクセスブローカー(Initial Access Broker, IAB)

標的への不正アクセス手段を提供する存在です。例えば流出したIDやパスワード、脆弱性の情報など、不正アクセスを可能とする情報を集め、販売しています。アフィリエイト(またはサービス提供者)はIABから情報を購入し、標的への侵入を試みるのです。

このような仕組みにより、RaaSは高度に組織化され、効率的なサイバー犯罪エコシステムを形成しています。

有名なRaaSグループ

このサービスを提供するグループは世界中に存在しています。 その中で有名ないくつかの有名なグループを紹介します。

REvil(Sodinokibi)

ロシア系のハッカーグループで、おそらく最も悪名高いRaaSグループの一つです。大規模な攻撃を行い、多額の身代金を要求することで知られています。 別名「Sodinokibi」とも呼ばれています。米国の食肉加工会社へのサイバー攻撃で注目されました。 尚、2021年と2022年にかけて複数回のテイクダウン(閉鎖)がありました。2021年7月には、グループのウェブサイトが突然オフラインになり、一時的に活動が停止しました。 その後、2022年1月には、ロシアの連邦保安庁(FSB)によってREvilのメンバーが逮捕され、グループの活動が事実上停止しました。 この事件は、国際的なサイバー犯罪対策の成功例として挙げられます。

DarkSide

2021年に米国の石油パイプライン事業者対する攻撃で世界的に注目を集めました。 ロシアまたは東ヨーロッパを拠点にしていると推測されいます。 この攻撃により、米国東部の大部分が燃料不足に陥りました。 このグループも法執行機関の圧力が増したことで、グループは公式に活動を終了すると発表しました。

Maze

米国の大手ITソリューション企業への攻撃で有名なグループで、被害者のデータを暗号化するだけでなく、盗んだデータを公開すると脅迫する「二重脅迫」戦術の先駆けで知られています。 これにより、被害者に身代金を支払わせる圧力を強めています。 このグループは2020年11月に自らの意思で活動を終了したと発表しました。法執行機関からの圧力や内部の問題が要因と考えられています。 ただ、Mazeの技術や手法が他のランサムウェアグループに引き継がれている可能性があるため、完全に消滅したわけではありません。

Conti

ロシア系グループのContiは医療機関や政府機関など多くのターゲットに攻撃を行っています。このグループは、大量のデータを暗号化する能力を持つとされ、 非常に高額な身代金を要求することで知られています。ロシアがウクライナへの軍事侵攻を開始した際、ロシア政府を全面支援を表明しているように、ロシア政府とのつながりも指摘されています。

LockBit

皆さんも一番聞き覚えのあるグループかと思います。現在も活動している非常に強力で影響力のあるランサムウェアグループの一つであり、日本警察が被疑者逮捕のために協力した事でも有名です。 特に暗号化速度が非常に速いことで知られており、感染後に短時間で多くのデータを暗号化する能力があります。 またバージョン1、2.0、3.0と使用するランサムウェアを常に進化させて、世界中の企業をターゲットに攻撃を仕掛けています。

これらの例からもわかるように、RaaSグループがテイクダウンされることはありますが、他のグループがその技術や手法を引き継ぐことも多く、ランサムウェアの脅威は続いています。

RaaS攻撃への対策と予防策

ではこういったグループから身を守るために、企業はどのような対策を講じるべきでしょうか。

ここからは一般的な話となりますが、組織レベルと個人レベルに分けて考えることが重要です。

組織レベルの対策と予防策

まずは組織レベルの対策と予防策です。

1. 多層防御戦略の実装

・ファイアウォールや侵入防止システム(IPS)などが包括されているUTMなどの設置

・EDRやアンチウイルスソフトなどエンドポイント保護ソリューションの導入

ファイアウォール、IPS、EDR、アンチウイルスなど複数のセキュリティ層を組み合わせることで、単一の防御策が突破された場合でも被害を最小限に抑えられます。

2. セグメンテーションとアクセス制御

・ネットワークセグメンテーションによる被害の局所化

・最小権限の原則に基づくアクセス制御

・重要データへのアクセスの厳格な管理

3. 脆弱性管理

・パソコンやサーバーなどの定期的な脆弱性スキャンの実施

・セキュリティパッチ管理の自動化と迅速な適用

・サードパーティソフトウェアの管理と更新

4. バックアップ戦略

・3-2-1バックアップルールの適用(3つのコピー、2種類の媒体、1つはオフサイト)

・定期的なバックアップと復旧テストの実施

・オフラインバックアップの保持

5. インシデント対応計画の策定と訓練

・詳細なインシデント対応プランの作成

・定期的な模擬訓練の実施

・外部のインシデント対応チームとの連携体制の構築

6. 従業員教育とセキュリティ意識向上

・定期的なセキュリティ意識トレーニングの実施

・フィッシング攻撃の模擬訓練

・セキュリティポリシーの周知徹底

7. ゼロトラストアーキテクチャの採用

・すべてのアクセスを検証する「信頼しない、常に検証する」アプローチ

・多要素認証(MFA)の全社的な導入

・コンテキストベース(IPアドレスや利用デバイスなどで判断)のアクセス制御

個人レベルの対策と予防策

次に個人レベルの対策と予防策です。

1. ソフトウェアの最新化

・OS、アプリケーション、ブラウザの自動更新設定

・使用していないソフトウェアの削除

2. 強力なパスワード管理

・長く、複雑で一意なパスワードの使用

・パスワードマネージャーの利用

・多要素認証の有効化

3. フィッシング対策

・不審なメールやリンクへの警戒(標的型メール訓練の実施)

・送信者の確認と URL の慎重な検証

・要求された情報の妥当性の確認

4. 安全なブラウジング習慣

・HTTPS接続の確認

・不明なウェブサイトでの個人情報入力の回避

・広告ブロッカーの使用

5. 公共Wi-Fiの安全な利用

・VPNの使用

・機密情報の送受信を避ける

・自動接続設定の無効化

これらの対策を組み合わせることで、RaaSを含むランサムウェア攻撃のリスクを大幅に低減することができます。ただし、完全な防御は困難であるため、継続的な警戒と対策の更新が不可欠です。

また、組織は定期的にリスク評価を行い、新たな脅威や技術の変化に応じて対策を調整する必要があります。個人も同様に、最新のセキュリティ動向に注意を払い、自身の対策を随時更新することが重要です。

このように、RaaSへの対策は技術的な側面だけでなく、人的要素や組織のプロセスも含めた総合的なアプローチが求められます。

ALSOKの関連商品

まとめ

RaaSの台頭は、サイバーセキュリティの景観を劇的に変化させ、個人、企業、そして社会全体に前例のない脅威をもたらしています。個人が簡単に攻撃者として企業を狙うこともできるのです。

RaaSへの対策は、技術的な側面だけでなく、従業員教育や組織のプロセスも含めた包括的な取り組みが必要です。特に中小企業は、サプライチェーン全体に影響が及ぶ可能性があるため、早急な対策が求められます。

ALSOKでは、RaaS対策に効果的なEDRサービス、IT資産管理、UTM運用サービスを提供しています。また、情報セキュリティの無料相談も行っておりますので、ぜひご気軽にご相談ください。