工場のセキュリティ対策|サイバー攻撃から製造業を守る3つのステップ

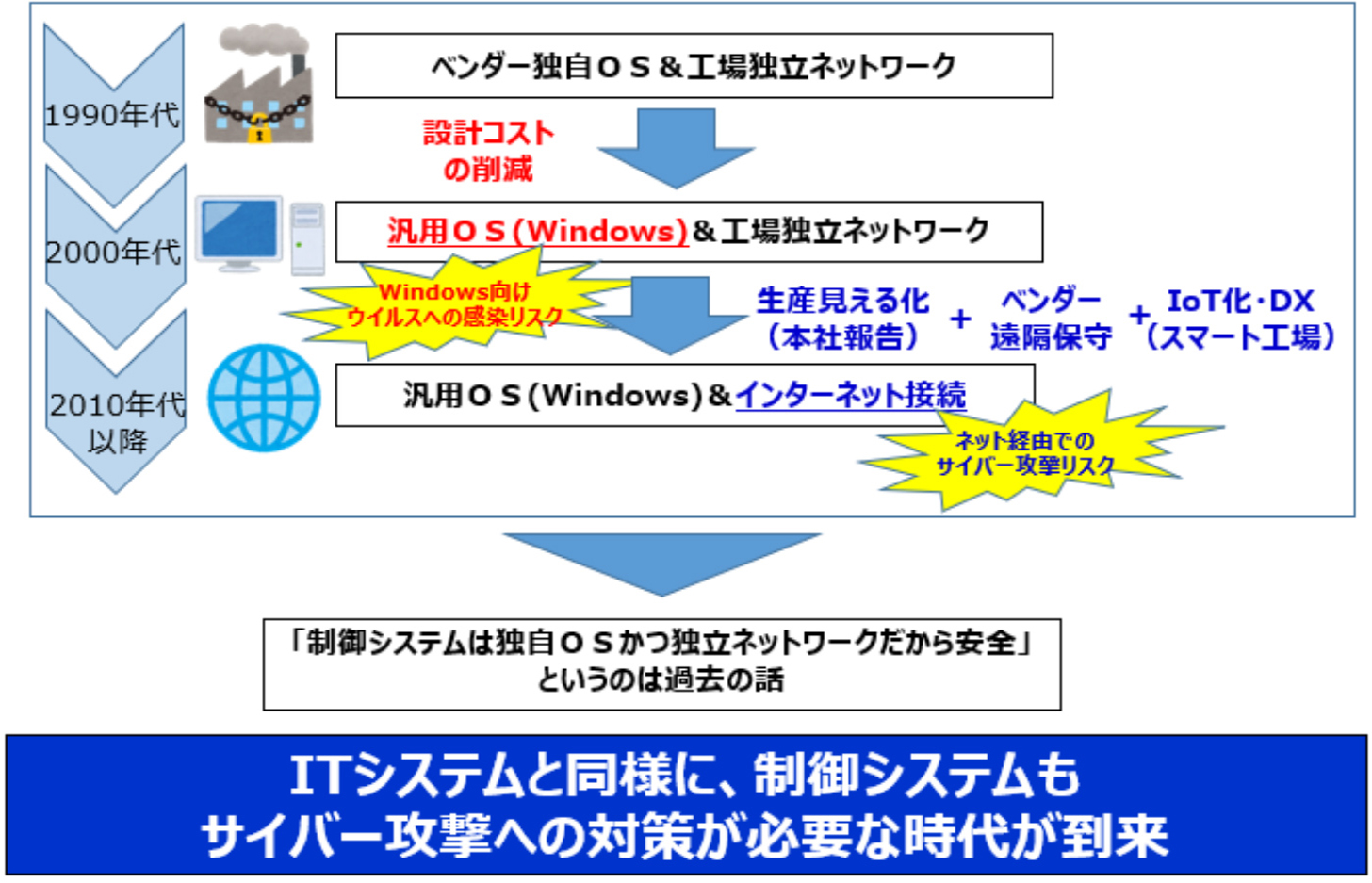

近年、工場やプラント施設でサイバー攻撃を受ける被害が増えています。これまでは、ITシステムへのセキュリティ対策に重きが置かれていましたが、近年のIoT化やデジタル化に伴い、生産システムへの対策も重要視されています。

そこで今回は、工場・プラント施設がサイバー攻撃を受けるとどのような被害が出るのか、実際に起きた被害事例を用いてどのような対策が必要なのか等をご紹介します。

目次

製造業サイバー攻撃の現状|工場システムが直面する3つの脅威

製造業を取り巻くサイバー脅威は、従来のオフィス系ITシステムとは異なる特徴を持っています。工場システムが直面する主要な脅威を3つのカテゴリーに分けて解説します

脅威1:ランサムウェア攻撃による生産停止リスク

被害の特徴

ランサムウェア攻撃を受けると、生産ラインが完全停止し甚大な経済損失が発生します。復旧までの期間は平均2-4週間と長期化し、サプライチェーン全体への波及効果も深刻です。

攻撃手法の進化

従来のランサムウェアは単純な暗号化が中心でしたが、現在は「二重恐喝型」が主流となっています。これは、データを暗号化すると同時に機密情報を窃取し、身代金を支払わなければ情報を公開すると脅迫する手法です。

製造業特有のリスク

製造業では設計図や技術仕様書の流出による競争力低下、取引先情報の漏洩による信頼失墜、生産計画の露呈による競合他社への情報提供といったリスクが特に深刻です。

脅威2:APT攻撃による長期潜伏と機密情報窃取

APT(Advanced Persistent Threat)攻撃の特徴

APT攻撃は長期間(数か月から数年)にわたる潜伏活動を特徴とし、段階的な権限昇格により重要システムへ侵入します。特定の企業・業界を標的とした高度な攻撃手法です。

製造業が狙われる理由

製造業が攻撃対象となる主な理由は、特許技術や製造ノウハウといった技術的価値の高さ、生産停止による経済的影響の甚大さ、そしてレガシーシステムの多用によるセキュリティの脆弱性です。

実際の攻撃シナリオ

攻撃者はまずメール攻撃で初期侵入を果たし、内部ネットワークで水平移動を行います。その後制御システムに到達し、長期間の情報収集・システム破壊工作を実施するのが典型的なパターンです。

脅威3:サプライチェーン攻撃による間接的被害

サプライチェーン攻撃とは

直接の標的企業ではなく、関連する取引先やベンダーを攻撃し、そこを踏み台として最終的な標的に到達する攻撃手法です。

製造業における影響

サプライチェーン攻撃により、部品調達の停止による生産ライン停止、品質管理システムの改ざんによる不良品流出、物流システムの混乱による納期遅延といった深刻な影響が発生します。

対策の難しさ

この攻撃への対策が困難な理由は、自社だけでなく取引先全体のセキュリティレベル向上が必要であること、中小企業のセキュリティ投資負担が重いこと、そしてサプライチェーン全体の可視化が困難であることです。

工場・プラントを狙ったサイバー攻撃の被害事例

実際に、国内外の工場やプラント施設が受けたサイバー攻撃の事例をご紹介します。

アルミニウム工場のマルウェア感染(2019年、ノルウェー)

2019年にノルウェーのアルミニウム製造企業が、「LockerGoga」と呼ばれるマルウェアに感染し、大規模な被害を受けました。オフィス業務のほか、アルミニウム製造・発電プラントがITシステムから切り離され、プレス加工等の一時的な生産停止といったITシステム全体に影響が生じました。企業は身代金の要求には応じませんでしたが、感染による被害額は最初の一週間で3億~3億5,000万ノルウェークロネ(4,000万ドル相当)と推定されています。

石油化学プラントの安全計装システムを狙ったマルウェア(2017年、中東)

中東の石油化学プラントを操業停止に追い込んだマルウェア「トリトン」は世界的にも大きな衝撃を与えています。2017年、中東の石油化学プラントで使用されていたSchneider Electric社製の安全計装システム「SIS コントローラー(Triconex)」がマルウェアに感染しました。最悪の事態は免れましたが、プラントだけでなくさまざまなシステムの緊急停止へつながってしまいました。

自動車工場のマルウェア感染(2017年、日本)

2017年、日本の大手自動車メーカーの工場で、生産ラインの管理を行うパソコンがランサムウェア「WannaCry」に感染していることが判明しました。オフィスのネットワーク障害など一部の生産拠点に影響が生じ、数日間の操業停止に追い込まれました。その後、稼働は再開しましたが、工場の生産や出荷が一時的に停止したことで、約1,000台の自動車生産が停止するという事態につながってしまいました。

出典:経済産業省「工場システムにおけるサイバーセキュリティ対策の検討状況について」

公表される工場のサイバー攻撃はほんの一握りであるため、実際には工場の大小を問わずさまざまなところで被害が出ていると想定されるでしょう。また、サイバー被害を受けると操業停止だけにとどまらず、取引先(サプライチェーン)からの調達排除といった経営リスクに発展することも考えられます。

警察庁の発表によると2016年(平成28年)から2020年(令和2年)までの5年間でサイバー犯罪による検挙数は1.2倍に増加しています。さらに、2022年は最多の12,369件が検挙され、企業のサイバー犯罪被害は増加傾向となっています。

出典:警察庁「令和2年におけるサイバー空間をめぐる脅威の情勢等について」

警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

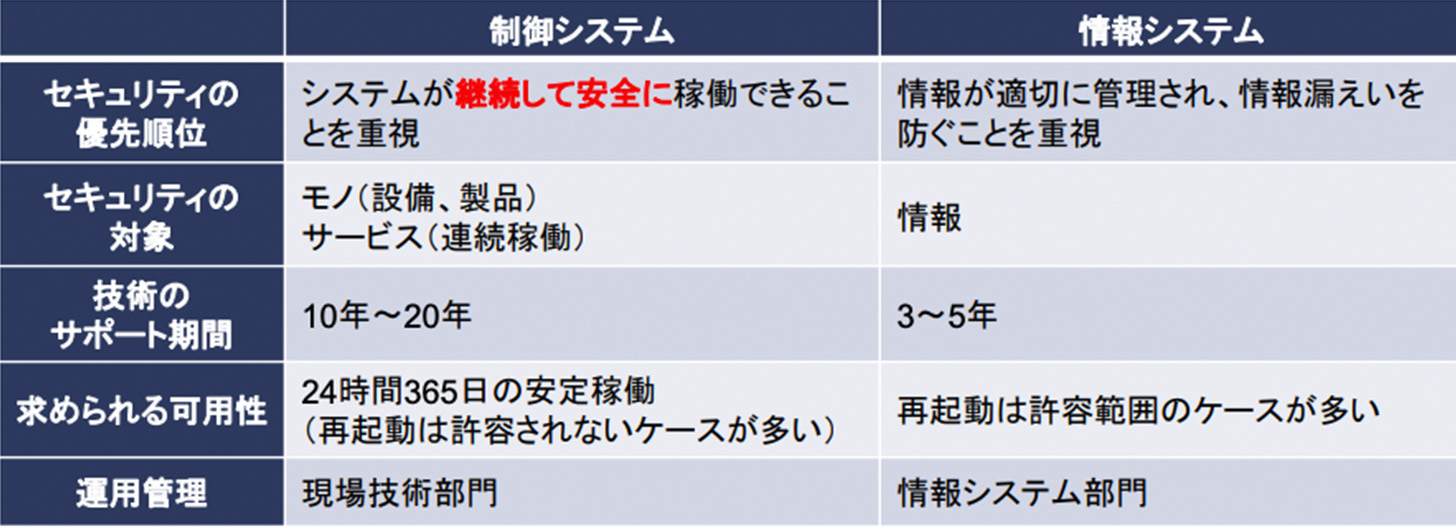

工場セキュリティが困難な理由|ITシステムとの違いを徹底比較

工場のセキュリティ対策が一般的なITシステムより困難とされる理由を、具体的な比較表と詳細解説で明らかにします。

困難な理由1:「止められないシステム」の制約

生産システムの宿命

工場システムは「動き続けること」が最優先であり、OSアップデートやパッチ適用による再起動が困難、ウイルススキャンによる処理遅延も許されない、システム変更による生産への影響を極度に嫌うといった制約があります。

困難な理由2:ベンダー依存による制約

保守契約の壁

製造業では、生産システムをベンダーから一括導入することが一般的です。この構造により、ユーザー独自のセキュリティ対策は保守対象外となり、パッチ適用はベンダーの動作確認待ちで数か月の遅れが発生し、パッチ適用ごとに高額な作業費用が発生するという問題があります。

困難な理由3:レガシーシステムの長期運用

古いシステムの現実

製造業では、導入から10-20年経過したシステムが現役で稼働しています:

問題点

製造業では、Windows XPやWindows 7といったサポート終了OSが現役で稼働し、既知の脆弱性を抱えたまま運用されています。また、新しいセキュリティソフトとの互換性問題も深刻です。

更新が困難な理由

システム更新が困難な理由として、システム全体の刷新に数億円規模の高額な投資が必要であること、新システムの動作確認に1-2年を要する長期間の検証、そして古いシステムに詳しい技術者の不足という技術的債務があります。

困難な理由4:物理・論理の境界曖昧性

ITシステムとの環境差

ITシステムがオフィス内の管理された環境で稼働するのに対し、工場システムは高温・振動・粉塵等の過酷な環境で運用されています。

セキュリティ対策への影響

この環境差により、工場環境に対応したセキュリティ機器の選択肢が限定され、作業者が日常的に制御盤や端末に接触する物理アクセスの問題、設定変更やデータ取得でUSBメモリを頻繁に使用するリスクが生じています。

制御システム(OT)と情報システム(IT)における情報セキュリティの考え方の違い

工場・プラント施設に必要なサイバーセキュリティ対策

具体的な対策については、自社の工場・プラント施設がどこまで対策ができているかによって、着手すべきものが異なるでしょう。2022年11月に経済産業省が「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン ver1.0」(以下、ガイドライン)を公開しました。そして、以下の各ステップにおいて企業に適したセキュリティ対策の導入や見直しを行うことが必要であるとしています。

- ステップ1 内外要件や業務、保護対象等の整理

- ステップ2 セキュリティ対策の立案

- ステップ3 セキュリティ対策の実行、及び計画・対策・運用体制の不断の見直し(PDCAサイクルの実施)

それぞれのステップについて見ていきましょう。

ステップ1 内外要件や業務、保護対象等の整理

自社の工場セキュリティを検討するにあたって、内部要件(システム面、運用・管理面、維持・改善面等)や業務状況、保護対象の現状を把握・整理することが重要です。工場システムが日々の業務でどのように使われているか、業務の重要度によるセキュリティ対策の優先度の判断、保護対象となる工場システムの構成要素の洗い出しなどを行います。

ステップ2 セキュリティ対策の立案

ステップ1で整理した内容に基づいて、業務や保護対象の重要度・優先度を設定し、工場システムのセキュリティ対策の方針を立案します。セキュリティ対策では、ネットワークを介した不正侵入やデータ漏えいなどの脅威に対する「システム構成面での対策」と、自然環境の脅威や物理的な侵入に対する「物理面での対策」が必要とされています。各システムによってどこまでの対策を行う必要があるかは異なるため、運用コストや費用対効果等含め、最適なセキュリティ対策と結び付けていきます。

ステップ3 セキュリティ対策の実行、及び計画・対策・運用体制の不断の見直し(PDCAサイクルの実施)

ステップ2で立案したセキュリティ対策を実施します。システム構成面・物理面での対策に加えて、ライフサイクルでの対策やサプライチェーンを考慮した対策を実施します。さらにその後も、事業や環境、システムへの攻撃手法の変化に応じて、計画・対策・運用状況の見直しを行い、必要に応じてステップ1~ステップ3までのPDCAサイクルを回していくことが重要です。

このガイドラインは、各業界・業種が自ら工場のセキュリティ対策を立案・実行することで、産業界全体、とりわけ工場システムのセキュリティレベルの底上げを図ることを目的としたものです。このガイドラインの「付録Eチェックリスト」を使用すると、自社の工場・プラントが「組織的対策」「システム関連対策」「物理的対策」「工場システムサプライチェーン管理」の4つの観点で、どこまで対策ができているのか評価することが可能です。まずは現状を確認することを推奨します。

出典:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン ver1.0」

また、日本ネットワークセキュリティ協会(JNSA)が2022年5月に公開した「今すぐ実践できる工場セキュリティハンドブック・リスクアセスメント編」では、13個の緊急性が高いと考えられる脅威シナリオに沿って、その脅威に対する対策ができているのかをチェックすることができます。

出典:日本ネットワークセキュリティ協会(JNSA)「今すぐ実践できる工場セキュリティハンドブック・リスクアセスメント編」

セキュリティ対策としてALSOKが提供するサービス

上述の経済産業省のガイドラインでは、「ステップ2 セキュリティ対策の立案」において、「システム構成面での対策」と「物理面での対策」が必要であると紹介されています。システム構成面・物理面両方のサービスをご提供可能な点がALSOKの強みです。

具体的にどのような対策が必要なのか、それぞれ解説します。

システム構成面での対策

ネットワークを介した不正侵入やデータ漏えいなどの脅威に対しては、主にシステム構成面でのネットワークにおける対策が必要となります。また、機器上での不正接続/アクセス、データ改ざん、機器の異常な設定/制御などの脅威に対しては、主にシステム面での機器における対策が必要です。(ガイドライン引用)

システム構成面で機器を安全に守るための対策として、ALSOKが提供しているセキュリティサービスは以下の通りです。

「ALSOK UTM運用サービス」

ネットワーク内の情報資産や顧客情報を外部の脅威から守るオールインワンのネットワークセキュリティです。インターネットの出入口にUTMと呼ばれるセキュリティ機器を設置し、通信を常時監視します。もしUTMのファームウェアに脆弱性が見つかった場合は、必要に応じてALSOKが遠隔でアップデートをするため、UTMは常に安全な状態で利用することができます。

ALSOKの関連商品

「ALSOK IT資産管理」

ALSOKでは、システムの導入から運用まで一括でサポート可能なIT資産管理運用支援「ALSOK IT資産管理」をご提供しています。「ALSOK IT資産管理」では、パソコンやスマートフォン、タブレット、プリンタなどあらゆるIT資産を一元管理。ソフトウェアのバージョン管理を一括収集し、USBメモリ等の外部メディアへのデータコピーを制御して不正持ち出しを未然に防いだりすることが可能です。また、悪質なWebサイトへのアクセスを制御しウイルス感染等の被害を防ぎます。収集した操作ログなどの情報は月次レポートで報告することも可能です。(オプション)その他にもさまざまなオプションをご用意し、企業の大切な財産となるIT資産の管理を全面的にサポートいたします。

ALSOKの関連商品

「ALSOK ウイルス対策ソフト」

「ALSOK ウイルス対策ソフト」はパソコンへの負荷が少なく、動作が軽快なウイルス対策ソフトです。既知のランサムウェアに対応しているだけでなく、未知のウイルスに対しても最短時間で定義ファイルを配信します。

ALSOKの関連商品

物理面での対策

自然環境の脅威や物理的な侵入などの脅威に対しては、主に物理面での対策が必要となります。主な対策は、生産設備・制御システム等を物理的に守るもので、建物の構造、防火・防水の強化や、電源設備・制御システムの施錠管理、入退室管理、バックアップなどです。(ガイドラインから引用)

物理面での侵入者対策や自然環境の脅威への備えとして、ALSOKが提供しているセキュリティサービスは以下の通りです。

常駐警備・施設警備

ALSOKの常駐警備は多数の大型施設や大規模イベントの警備を担当し、豊富な経験とノウハウを蓄積。業務や施設の特性に応じて様々な機器を併用することで、トップレベルのセキュリティをご提供しています。専門教育を受けた警備員を配置し、施設の巡回、受付業務、施設の防犯・防災設備の操作・監視も行います。

ALSOKの関連商品

機械警備・オンラインセキュリティ「ALSOK-G7」

ALSOKの機械警備「ALSOK-G7」は、不審者の侵入や火災、設備の異常など緊急事態が発生した場合に自動でALSOKガードセンターに通報。最も近くにいるガードマンが現場に急行し適切な処置を行います。状況に応じて各関係機関とも連携し、被害の拡大を防ぎます。さらに、警備用に設置した防犯カメラやカメラを内蔵したセンサー等のリアルタイム映像をお客様のパソコンやスマートフォンから確認することができ、各種設備の遠隔制御、入退館時に屋外の画像を確認することも可能です。また、「出入管理・入退室管理システム」と連動することで、警備を解除しないと入室できないようにすることも可能なため、効率的にセキュリティを強化します。

ALSOKの関連商品

「防犯カメラ・監視カメラサービス」

ALSOKの防犯カメラ・監視カメラサービスは、多彩なラインアップで、お客様のご要望や設置場所に合わせてカスタマイズが可能。オプションで不審者の自動追尾機能、レコーダーを設置せずに映像を録画・保管することができる「ALSOK画像クラウドサービス」もご利用可能です。また、ALSOK-G7と組み合わせてカメラやレコーダー等の異常を監視し、異常時にはメンテナンスを行います。

「出入管理・入退室管理システム」

出入管理・入退室管理とは、部外者やセキュリティ上のリスクがある人物を、オフィスに入らせないための対策です。電気錠で扉や通用口を自動施錠し、社員証等の認証カードを持つ者しか入室できないように制限することが一般的です。

カメラ付き遠隔操作器を使用すれば、操作した人物の画像を保存することができるため、他人の認証カードを使った不正入室を抑止できます。また、顔認証システムを活用すれば、あらかじめ顔写真が登録された人物以外は認証しないため、不正入室を防止し、ハンズフリーで出入することができます。

ALSOKの関連商品

こちらも参考にご覧ください。

ALSOKの関連コラム

工場のサイバーセキュリティ対策は、生産設備・制御システム自体にとどまらず、建築施設ファシリティ面の対策まで考えておく必要があるでしょう。ファシリティ面の対策に関しては、「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」が参考となります。(ガイドラインから引用)

ガイドラインでは上記のように示されていて、システム面、物理面だけでなく、ファシリティ面の対策を行うことも必要です。

詳しくはこちらもご参照ください。

ALSOKの関連コラム

おわりに

工場・プラント施設に対するサイバーセキュリティ対策はコストではなく、投資や保険(操業停止や調達排除リスクの極少化)の意味合いが強いです。サイバー攻撃を受けて業務が停止してしまうと、経営に大きなダメージを与えます。これまでにあらゆる企業や工場で、稼働が停止するという事例もあるため、物理面だけでなくシステム構成面も含めた全体的なセキュリティ対策が必要となるでしょう。

また、一度にすべての対策を導入するのは現実的ではないため、事業影響の大きい工場や生産ラインの対策から着手するといった優先度を付けて、段階的に実施するのが望ましいでしょう。製造業のIoT化・デジタル化が加速する動きを見せている中で、今後ますます工場・プラント施設へのセキュリティ対策の重要性を求められることが予想されます。工場の安全・安心な操業、さらには事業を継続するためにも、ぜひセキュリティ導入の検討をしてみてはいかがでしょうか。