ログ管理とは?セキュリティ強化に必須の理由と実践方法を解説

スマートフォンでSNSを見る、オンラインショッピングで買い物をする、クラウドサービスで業務を進める——こうした日常的な行動の背後では、「ログ」と呼ばれるデータが常に記録されています。しかし、このログがどれほど重要なのか、十分に理解されていないかもしれません。デジタルトランスフォーメーション(DX)が進む現代社会では、「ログ管理」の重要性が一層高まっています。本コラムでは、身近な例を交えながら、ログ管理が持つ意味と、なぜそれが現代のビジネスに不可欠なのかをご紹介します。

目次

ログとは何か

「ログ」という言葉を耳にする機会は多いと思いますが、実際のところログとは何を指すのでしょうか?

ログとは、システムやアプリケーションの動作履歴を時系列で記録したデータのことで、いわばデジタル世界の「航海日誌」です。ユーザーの操作、エラーの発生、システム状態の変化など、あらゆる情報が時刻とともに保存されています。

私たちの身の回りでは、以下のようなものがログとして記録されています。

- スマートフォンの位置情報履歴

- Webサイトの閲覧記録

- オンラインゲームのプレイ履歴

- IoTデバイスが取得するセンサーデータ

これらはすべてログの一種です。わかりやすく言えば、ログは「コンピューターの日記」であり、コンピューター上で起きた出来事を日記のように記録し続けているものなのです。

ログ管理とは

では、「ログ管理」とは何を意味するのでしょうか?

ログ管理とは、PC・サーバー・ネットワーク機器・クラウドサービスなどから出力されるログを収集・保管・分析し、組織の運営やセキュリティ対策に活用することを指します。単にログを保存するだけでなく、必要な時に素早く検索でき、有益な情報を引き出せる状態にすることが重要です。

ログ管理が重要な5つの理由

行動履歴が時系列で整理されているログですが、なぜログ管理が企業にとって重要なのでしょうか?主な理由を5つご紹介します。

1. トラブルシューティング

システムに問題が発生した際、ログは原因を特定する上で貴重な手がかりとなります。ログを分析することで、エラーの発生時刻や状況を正確に把握でき、迅速な解決につなげられます。

例えば、大手ECサイトで突如商品が表示されなくなった際、ログ分析によってデータベース接続エラーが原因と特定され、迅速に復旧できたケースがあります。

2. セキュリティ対策

ログは不正アクセスや異常な動作を検知する上で重要な役割を果たします。セキュリティインシデントの早期発見と対応に欠かせません。

例えば、ある銀行のオンラインバンキングシステムで、通常とは異なる時間帯や場所からのログイン試行が検出され、不正アクセスを未然に防いだ事例があります。

3. パフォーマンス最適化

ログからシステムの動作パターンやリソースの使用状況を分析することで、パフォーマンスのボトルネックを特定し、改善につなげられます。

例えば、人気の動画ストリーミングサービスでは、視聴ログを分析し、アクセスが集中する時間帯にサーバー容量を増強することで、快適な視聴環境を実現しています。

4. ユーザー行動分析

ユーザーの行動ログを分析することで、製品やサービスの改善点を見出せます。ビジネス戦略の立案にも大きく貢献します。

例えば、あるモバイルゲームでは、プレイヤーの行動ログを分析し、難易度調整やアイテム配置を最適化することで、ユーザー満足度を大幅に向上させました。

5. 法令遵守(コンプライアンス)

多くの業界で、法規制に基づいたログの保管が義務付けられています。適切なログ管理は、法的リスクを回避する上でも重要です。

例えば、医療機関では、患者データへのアクセスログを厳密に管理し、定期的な監査を実施することで、個人情報保護法に準拠した運用を実現しています。

ログ管理が不十分な場合に起こるリスク

ログには様々な役割があり、非常に重要であることがわかりました。では、ログを適切に管理しなかった場合、どのような問題が起こるのでしょうか? ログ管理の欠如は、企業に想定以上の影響をもたらす可能性があります。以下の事例から、その実態を見ていきましょう。

セキュリティインシデントの影響拡大

セキュリティインシデントが発生した際、適切なログがなければ被害の全容を把握することは困難です。不正アクセスの侵入経路や発生時期が特定できず、どのデータが漏洩した可能性があるのか判断できません。結果として、必要以上に広範な対応を強いられ、事業への影響が拡大します。さらに、攻撃手法の分析ができないため、効果的な再発防止策を講じることもできません。

システム障害の長期化

システム障害が発生した際、ログが存在しないと原因特定は困難を極めます。エラーの発生時刻や前後の状況が不明なため、どのコンポーネントで問題が発生したのか特定に時間がかかります。その結果、復旧作業は非効率な試行錯誤となり、システムのダウンタイムが長期化します。また、根本原因の分析ができないため、同様の障害が再発するリスクも高まります。

品質問題への対応遅延

製品の不具合が発生した場合、製造条件や工程の記録がなければ、原因の特定は著しく困難になります。問題の発生時期も特定できないため、安全側に判断して広範な製品をリコール対象とせざるを得ず、必要以上のコストが発生します。また、製造プロセスの具体的な問題点が特定できないため、品質改善活動も停滞してしまいます。

コンプライアンス違反のリスク

法規制やガイドラインで求められる記録が適切に保管されていない場合、監査や調査への対応は深刻な問題となります。必要な記録を提示できないことで罰則や制裁金のリスクが生じるだけでなく、適切な対応を行っていたことの証明ができず、社会的信用を失うことにもなりかねません。さらに、内部統制の実効性も検証できなくなり、組織のガバナンスが弱体化します。

業務効率の低下

日常業務において、過去の記録が参照できないことは大きな支障となります。類似のトラブル事例が参照できないため、問題解決に時間がかかり、そのノウハウも蓄積できません。システムのボトルネックも特定できないため、効率化施策の実施や効果測定も困難です。問題解決プロセスの共有もままならず、結果としてチーム全体のスキル向上も遅れてしまいます。

このように、ログ管理の欠如は、インシデント対応の遅延、問題解決コストの増大、コンプライアンスリスクの増加、そして業務効率の低下など、企業活動に深刻な影響をもたらします。適切なログ管理は、単なる記録作業ではなく、企業の競争力と持続可能性を支える重要な基盤なのです。

ログ管理に必要なログの見方を知る

ここまでログ管理の重要性や事例をご紹介してきましたが、ログの中身を実際に見たことはありますか?

ログの1つにHTTPアクセスログがあります。これは、私たちが普段何気なく閲覧しているWebサイトで記録されているログです。本コラムでは、このログを例にご紹介します。

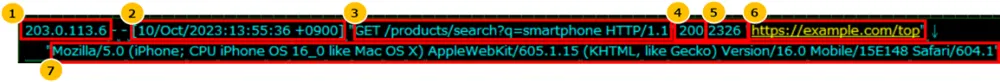

このログはWebサイトを稼働させているWebサーバーで記録されるものです。今回は代表的なWebサーバーである「Apache」の一般的なアクセスログを見ていきましょう。下記はアクセスログのサンプルを1行取り出したものです。わかりやすいように改行しています。

なお、実際に出力される項目は設定(httpd.conf)によって異なりますのでご注意ください。

| No. | 項目 | アクセスログの値 | 出力内容 |

|---|---|---|---|

| 1 | アクセス元IPアドレス | 203.0.113.6 | アクセス元のIPアドレスが記録されています。このアドレスによりどこからアクセスしたか識別できます。 |

| 2 | アクセス時刻 | 10/Oct/2023:13:55:36 +0900 | アクセス日時が日本時間で記録されています。 このケースでは昼休みのアクセスであることがわかります。 |

| 3 | リクエスト内容 | GET /products/search?q=smartphone HTTP/1.1 - メソッド: GET(情報の取得) - パス: 商品検索機能の利用(/products/search?) - クエリ: スマートフォンの検索(q=smartphone) - プロトコル: HTTP/1.1 |

どのリソースに、どのプロトコルで、どのようなアクションをリクエストしたかわかります。 このケースは、「HTTP 1.1で、商品検索ページにてスマートフォンを検索し、その結果の情報を取得しにきた」と判定できます。 |

| 4 | ステータスコード | 200 | リクエストに対する結果をステータスで表示しています。200の場合は正常終了を表します。 以下にステータスコードの例を記載します。 100番台:情報レスポンス 200番台:成功レスポンス 300番台:リダイレクション 400番台:クライアントエラー 500番台:サーバーエラー |

| 5 | 転送量 | 2326 | リクエスト内容に対する転送量です。単位は「Byte」となります。ここでは2,326ByteがWebサーバーからブラウザへ転送されたことがわかります。 |

| 6 | リファラー (アクセス元のURL) |

https://example.com/top | どこかのサイトを経由してきたのか、URLから直接アクセスしたのかが出力されます。 この場合、「トップページから検索ページに遷移してきた」ことがわかります。 |

| 7 | ユーザーエージェント | Mozilla/5.0 (iPhone; CPU iPhone OS 16_0 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/16.0 Mobile/15E148 Safari/604.1 | 何のOSでどのブラウザからアクセスしてきたかわかります。 ここでは、「iPhoneからのアクセスで、iOS 16.0を使用し、Safariブラウザでの閲覧」とわかります。 |

このサンプルログから以下のことがわかります。

まず、モバイルユーザーの行動パターンとして、「スマートフォンで商品を探している」「トップページから検索へと自然な導線で遷移」していることです。

また、システムの応答性能として、「200ステータスは正常な応答」、「2326バイトは比較的軽量なレスポンス」であることがわかり、正常かつブラウザへの表示速度も速いことがわかります。

このように、たった1行のログからも、ユーザーの行動、使用デバイス、アクセスパターンなど、多くの情報を読み取ることができます。これらの情報は、サイトの改善やユーザー体験の向上に重要なヒントを与えてくれます。

ログ管理の課題

ログの重要性が認識される一方で、その管理には課題も存在します。大量のデータを効率的に保存し、必要な時に迅速に分析できる環境を整えることが求められています。例えば、大手SNS企業では1日に数ペタバイト(1ペタバイト=100万ギガバイト)ものログデータが生成されます。このような大量のデータを効率的に保存し、必要な時に迅速に分析できる環境を整えることが求められています。

また、個人情報保護の観点から、ログに含まれる機密情報の取り扱いにも注意が必要です。EUのGDPR(一般データ保護規則)のような厳格な法規制に対応するため、多くの企業がログの匿名化や暗号化に取り組んでいます。

ログ管理の実践方法

ログは記録されていればいるほど価値がありますが、課題にあるとおり大量データをどう管理し、保管していくかが重要となります。では、保管期間や保管方法はどうすればよいでしょうか? 利用用途や業界などで異なりますが、ここでは一般的な参考値を記載します。

ログの保管期間

ログの保管期間は、法令要件やビジネスニーズ、セキュリティ要件によって異なりますが、法令および業界基準に基づいた一般的な推奨事項をご説明します。

法令に基づく保管期間

- 刑事訴訟法

刑事訴訟法では、30日のデータ保全を求められる場合があります。(第百九十七条③) - サイバー犯罪に関する条約

サイバー犯罪に関する条約(通称:ブダペスト条約)では、 上限90日のデータ開示を求められる場合があります。(第十六条 2) - 不正アクセス禁止法

不正アクセス禁止法による違反の時効は3年間となっています。(刑事訴訟法第250条2項6号に該当) - 電子計算機使用詐欺罪

電子計算機使用詐欺罪の時効は7年間となっています。(刑法246条の2)

業界基準に基づく保管期間

- クレジットカード取引関連ログ

PCI DSSでは、監査証跡の履歴を少なくとも1年間保持し、少なくとも3カ月はすぐに分析できる状態にしておくことを要求しています。(PCI DSS要件10.5)

これはあくまで参考とする法令や業界基準となりますので、組織の要件に応じて適切な期間を設定することが重要です。

ログの記録方法

次にログの記録方法です。

ログをどのように記録したほうが良いでしょうか?一般的な参考となりますが、ログの記録方法について推奨される方法を一部抜粋してご説明します。

ログの基本要素

効果的なログには以下の要素が含まれるべきです

- タイムスタンプ: イベントの発生日時(できればミリ秒単位まで)

- 重要度レベル: 例:INFO, WARNING, ERROR, CRITICAL

- イベントの種類: 何が起こったのか(ログイン、データ変更、エラーなど)

- 関連するシステムコンポーネント: どのサービス、モジュール、関数で発生したか

- 詳細な説明: イベントの具体的な内容

- 関連ID: セッションID、トランザクションID、ユーザーIDなど

- ソースIP: ネットワークイベントの場合

ログフォーマット

一貫性のあるログフォーマットを使用することが重要です。一般的なフォーマットとして、構造化ログとしてはJSONやXML形式、セミ構造化形式としてはKey-Value形式などがあります。

ログレベルの適切な使用

ログには出力するレベルを設定できます。テスト用のDEBUGや参考レベルのINFO、システム全体に影響を及ぼす重大な問題となるCRITICALなどがレベル化されていますが、どのレベルをログとして残すかを考えてログレベルを設定しましょう。

ログの出力先

環境や目的に応じて適切な出力先を選択しましょう。

ログローテーション

ログファイルが肥大化しないよう、日次、週次、月次でのファイル分割や古いログの自動削除など、適切なローテーション戦略を実装します。

セキュリティ考慮事項

- 個人情報の保護: パスワードやクレジットカード番号などの機密情報はログに記録しない

- アクセス制御: ログファイルへのアクセス権限を適切に設定

- 暗号化: 機密性の高いログは暗号化して保存

- 完全性の確保: ログの改ざんを検知できるよう、ハッシュ値を記録

ツールとフレームワーク

言語やプラットフォームに応じて、適切なロギングライブラリを使用します。

- Java: Log4j, SLF4J

- Python: logging module, structlog など

これらのツールは、上記で説明した多くの機能を容易に実装できるよう支援します。

監視と分析

ログを記録するだけでなく、効果的に活用することも重要です。活用にはモニタリングツールを利用したり、そのログを分析するためのレビューなどが挙げられます。

効果的なログ管理は、システムの健全性維持、問題の早期発見、セキュリティ対策において重要な役割を果たします。

上記を参考に、自身のプロジェクトやシステムに最適なログ管理戦略を構築してください。

ログ管理の今後

ログ管理の分野では、以下のような技術革新が期待されています。

AI技術を活用したログ分析

機械学習アルゴリズムを用いて、膨大なログデータから異常を自動検出したり、将来の傾向を予測したりする技術が実用化されつつあります。

ブロックチェーンによるログの改ざん防止

金融取引や重要な契約のログを、改ざんが極めて困難なブロックチェーン上に記録する試みが始まっています。

エッジコンピューティングによるリアルタイムログ処理

IoTデバイスの普及に伴い、データ発生源の近くでログを処理し、即時の意思決定に活用する技術が注目されています。

よくある質問(Q&A)

Q1. ログ管理は中小企業にも必要ですか?

A. はい、企業規模に関わらずログ管理は重要です。中小企業でも個人情報を扱う場合、法令遵守の観点から適切なログ管理が求められます。また、セキュリティインシデント発生時の原因究明や、業務効率化のための分析にも役立ちます。規模に応じて、まずは重要なシステムから段階的に導入することをお勧めします。

Q2. どのようなログを優先的に管理すべきですか?

A. 優先度は業種や業務内容により異なりますが、一般的には以下のログが重要です。(1)認証ログ(ログイン・ログアウト)、(2)アクセスログ(誰がどのデータにアクセスしたか)、(3)操作ログ(ファイルの作成・変更・削除)、(4)システムログ(エラーや異常)。特にセキュリティ対策の観点では、認証ログとアクセスログが重要です。

Q3. ログ管理ツールを導入せずに手動で管理できますか?

A. 小規模なシステムであれば可能ですが、推奨はされません。手動管理では、(1)収集漏れのリスク、(2)分析に膨大な時間がかかる、(3)複数システムのログを横断的に確認できない、といった課題があります。専用ツールを導入することで、自動収集・分析・アラート通知が可能になり、業務効率が大幅に向上します。

Q4. ログに個人情報が含まれる場合、どう対処すべきですか?

A. 個人情報を含むログは、個人情報保護法の対象となります。対処方法として、(1)ログ取得時に個人情報を匿名化・仮名化する、(2)アクセス権限を厳格に管理する、(3)暗号化して保存する、(4)保管期限を設定し、期限後は確実に削除する、といった措置が必要です。また、従業員への教育も重要です。

Q5. クラウドサービスのログも管理が必要ですか?

A. はい、クラウドサービスのログ管理も重要です。クラウドサービスでは、サービス提供者側でログが記録されていますが、利用者側でも確認・保管することが推奨されます。特に、(1)認証ログ(誰がアクセスしたか)、(2)データアクセスログ(どのファイルを操作したか)、(3)設定変更ログ、は定期的に確認し、異常がないかチェックすることが重要です。

まとめ

ログは、デジタル社会を支える重要なインフラの1つと言えるでしょう。私たちの目には見えませんが、日々膨大な量のログが生成され、私たちの生活をより安全で快適なものにするために活用されています。ログ管理の重要性を理解し、適切に管理・活用していくことが、 これからのデジタル時代を生き抜く上で欠かせないスキルになるのではないでしょうか。自分のデジタルフットプリント(オンライン上の行動履歴)を意識し、プライバシーとセキュリティのバランスを考えながら、テクノロジーと付き合っていきましょう。