WAFとは?仕組みや選定のポイントをわかりやすく解説

年々巧妙化するサイバー攻撃により、企業規模を問わず個人情報漏えいやWebサイト改ざんなどの被害が増加しています。特にWebアプリケーションの脆弱性を悪用した攻撃は、従来のファイアウォールでは防ぐことができません。そうした攻撃への有効な対策として注目されているのが「WAF(Web Application Firewall)」です。

本コラムでは、WAFとは何か、その仕組みや必要性、よく比較されるFWやIPS/IDSとの違い、そして選定のポイントについてわかりやすく解説します。

目次

WAFとは?

WWAF(読み方:ワフ)は「Web Application Firewall」の略で、Webアプリケーションの脆弱性を悪用した攻撃からWebサイトやアプリケーションを保護するセキュリティ対策です。

従来のファイアウォールが通信の送信元・送信先のみで判断するのに対し、WAFは通信の「内容」を詳細に検査します。Webサーバーの前段に設置し、SQLインジェクションやクロスサイトスクリプティングなどの攻撃を検知・遮断することで、Webアプリケーションを保護します。

WAFが保護する主な対象

- ECサイト、会員制サイトなど個人情報を扱うWebサービス

- 企業の問い合わせフォームやログイン機能

- オンラインバンキングやクレジット決済システム

(参考:IPA Web Application Firewall (WAF) 読本 改訂第2版)

なぜWAFが必要なのか?

ここではなぜWAFが必要だと言われているのかについて2つの観点からご紹介します。

Webアプリケーションの脆弱性を狙うサイバー攻撃が増加

Webアプリケーションは、基本的に誰からでもアクセスできる形で公開されるため、サイバー攻撃の標的になりやすい傾向があります。

また、IPAが定期的に発表している「ソフトウェア等の脆弱性関連情報に関する届出状況」によれば、届出の受付開始(2004年7月8日)から2025年6月末までの累計は18,904件であり、その内訳はソフトウェア製品に関するもの6,103件、Webサイトに関するもの13,381件となっており、Webサイトの脆弱性に関する届出が全体の約7割を占めております。

近年は、より利便性を高めるためにWebアプリケーション同士でデータを連携するなど、その仕組みは複雑化しており、そうした中で意図せず脆弱性が作られる可能性も考えられます。

脆弱性が見つかってから実際に攻撃に使われるまでの間隔も短くなっているため、Webアプリケーションの脆弱性に特化したセキュリティ製品であるWAFが注目されています。

(出典:IPA ソフトウェア等の脆弱性関連情報に関する届出状況)

社内の事情等により、脆弱性を認識していてもすぐに対処できない

脆弱性への対応は可能な限り迅速に行うべきでありますが、企業によってはアップデートによるシステム停止や業務中断が発生するリスクを避けるため、対応に慎重になるケースもあります。

そうした、すぐに脆弱性を修正できないような場合においても、WAFを導入しておけば自社のWebアプリケーションを保護することができるため、有効な対策になりえます。

WAFとFW、IDS/IPS、WAAPとの違い

FW、IDS/IPSの違い

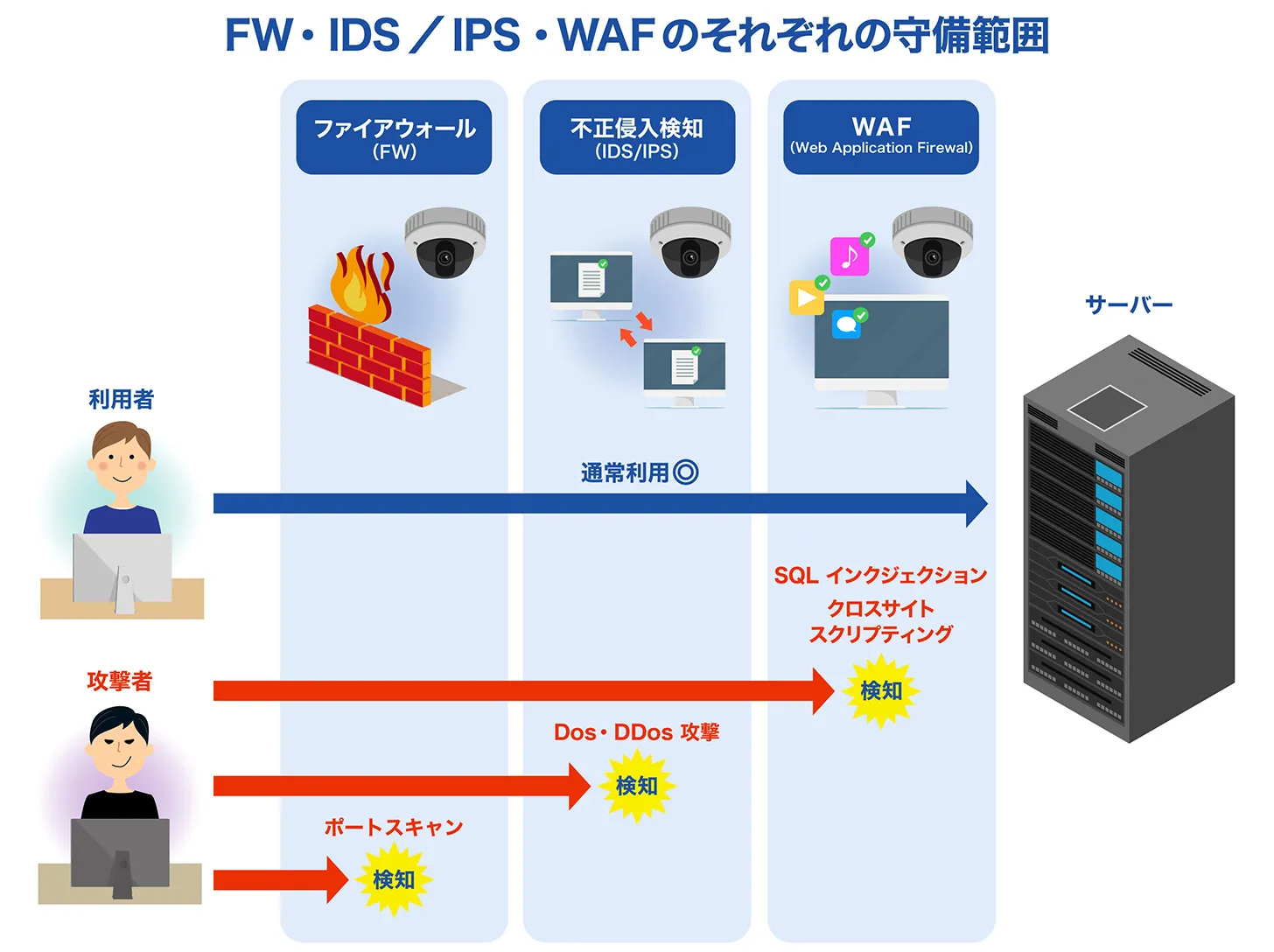

FW(ファイアウォール)との違い

ファイアウォールは「ネットワーク層」で動作し、通信の送信元と送信先の情報(IPアドレス、ポート番号)を基に通信を制御します。しかし、通信の「内容」までは検査しないため、正規のHTTP/HTTPS通信に偽装された攻撃は防げません。

一方、WAFは「アプリケーション層」で動作し、通信の中身を詳細に解析することで、Webアプリケーション特有の攻撃(SQLインジェクションなど)を検知・遮断できます。

IDS/IPSとの違い

IDS(不正侵入検知システム)は不正アクセスを「検知」し、IPS(不正侵入防止システム)は「検知と遮断」を行います。主に「OSやミドルウェア層」のネットワークトラフィックを監視し、DoS攻撃などのネットワークレベルの脅威に対応します。

しかし、IDS/IPSではWebアプリケーション特有の攻撃(SQLインジェクション、XSSなど)を詳細に検知することは困難です。WAFはアプリケーション層に特化しており、IDS/IPSでは防げない攻撃を補完します。

多層防御の重要性

現代のセキュリティ対策では、ファイアウォール・IPS・WAFを組み合わせた「多層防御」が推奨されています。各層で異なるセキュリティツールを配置することで、より強固な防御体制を構築できます。

WAAPとの違い

WAAPは「Web Application and API Protection」の略であり、WAFの機能に加えて、APIの保護やボットによる攻撃やDDoS攻撃からの保護などより包括的なセキュリティソリューションを提供します。 そのため、WAAPはWAFより広範なセキュリティの範囲をカバーしている点が違いと言えます。

WAFで防げるサイバー攻撃

WAFで防ぐことが可能な攻撃は製品によっても異なりますが、例えば、以下のような攻撃から保護することができます。

| 攻撃名 | 内容 |

|---|---|

| SQLインジェクション | アプリケーションのセキュリティ上の不備を意図的に利用し、データベースを不正に操作する攻撃 |

| クロスサイトスクリプティング | Webページに悪意あるスクリプトを埋め込み、ページを閲覧するユーザーのブラウザ上で実行させる攻撃 |

| OSコマンドインジェクション | Webサイト上で、不正なOSコマンドを入力することで、Webサーバー側で想定していない動作をさせる攻撃 |

| ディレクトリトラバーサル | 通常ではアクセスできないファイルやディレクトリに不正にアクセスする攻撃 |

| ブルートフォース攻撃 | 考えられる全てのID/パスワードを試し、不正にログインを試みる攻撃。総当たり攻撃とも呼ばれる |

このように、WAFを導入することで多くのWebアプリケーションを悪用した攻撃に対応することができるようになります。

しかしながら、例えば、ECサイトなどの決済画面でランダムなクレジットカード番号等の入力を有効性が確認されるまで何度も繰り返し、他人のクレジットカード番号等を割り出すクレジットマスター攻撃のような

正規の操作を自動的に繰り返すプログラムを利用した攻撃や、ネットワークや OS、ミドルウェアに対する攻撃等、Web アプリケーションの脆弱性を悪用していない攻撃には対応できないため、注意が必要です。

(参考:IPA ECサイト構築・運用セキュリティガイドライン)

WAFの種類

WAFには、アプライアンス型、ソフトウェア型、クラウド型の3種類が存在します。ここではそれぞれのWAFのタイプのメリットとデメリットについて紹介します。

アプライアンス型WAF

アプライアンス型のWAFは、ベンダーにより提供されるWAF専用のハードウェアをWebサーバーの前に設置する形で導入します。

メリットは、専用ハードウェアを利用するため、自社のWebアプリケーションに最適化した形で利用することが可能です。専門の担当者がいれば柔軟なカスタマイズもできるため、高い処理能力と信頼性を確保することができます。デメリットは、初期導入コストが高いことや、専用ハードウェアを設置する物理的なスペースを準備する必要があることです。

アプライアンス型WAFは、クラウド型WAFやソフトウェア型WAFと比較して、運用の複雑さや柔軟性において異なる特性を持っており、規模の大きい企業や高度なセキュリティを必要とする環境に適しています。

ソフトウェア型WAF

ソフトウェア型WAFは、Webアプリケーションと同じサーバー上にインストールして利用します。特徴としては、導入が比較的容易であり、物理的なハードウェアを用意する必要がないという点が挙げられます。 メリットとしては、コストパフォーマンスに優れ、カスタマイズがしやすいことや、サーバーと直結しているため、通信の遅延が少なく、高速な処理が可能なことです。 ただし、ソフトウェア型WAFはサーバーのリソースを消費するため、サーバーのパフォーマンスに影響を与える可能性があり、アプライアンス型やクラウド型WAFと比較すると、スケーラビリティにやや制限があるというデメリットがあります。

クラウド型WAF

クラウド型WAFは、インターネット経由で提供されるセキュリティサービスです。このWAFは、ユーザーのサーバーに物理的なアプライアンスを設置することなく、外部からWebアプリケーションを保護します。主なメリットは迅速な導入と、必要に応じたスケーラビリティです。また、メンテナンスが業者に委ねられるため、内部リソースの節約にもつながります。 ただし、クラウド型WAFはインターネット接続に依存するためサービスの品質はプロバイダーに左右されることや、シグネチャのカスタマイズの幅に制約があるなどのデメリットもあります。

WAFによる検知の仕組み

ここからはWAFがどのように攻撃を検知・遮断しているのか、その仕組みをご紹介します。

WAFの検知方式には主にシグネチャ検知、スコアリング検知、AI検知の3種類があります。多くの製品では、これらを組み合わせることで検知精度を高め、誤検知を低減しています。

シグネチャによる検知

WAFの一番基本的な検知の仕組みです。シグネチャによる検知は、ブラックリスト型とホワイトリスト型の2種類あります。

ブラックリスト型(ネガティブセキュリティモデル)

既知の攻撃パターンをシグネチャに登録し、一致する通信を遮断する方式です。幅広い攻撃に効率的に対応できる反面、未知の攻撃には対応できないため、シグネチャの継続的な更新が必要です。

最近普及しているクラウド型のWAFであれば、サービス提供者がシグネチャを更新してくれるため、常に最新の状態で利用することが可能です。

ホワイトリスト型(ポジティブセキュリティモデル)

ブラックリスト型とは逆で許可したい通信をシグネチャに記載し、パターンに一致しなければその通信を遮断することで攻撃を防ぎます。ブラックリスト型の場合は既知の攻撃許可する通信のみをシグネチャに定義し、それ以外の通信をすべて遮断する方式です。未知の攻撃にも対応できる高いセキュリティレベルを実現できますが、正規の通信も誤って遮断してしまう「誤検知」のリスクがあり、運用負荷が高くなる傾向があります。

スコアリングによる検知

WAFにおけるスコアリング検知は、通信のさまざまな要素を数値化し、設定した閾値を超える通信を攻撃とみなします。 複数の要素から攻撃であるかどうかを判定するため、誤検知が発生する確率を下げることができます。

AIによる検知

WAFにおいても、AI(人工知能)による検知が行われるようになっています。AIの機能を取り入れたWAFは、機械学習を活用して不正アクセスや攻撃パターンを常に学習し、未知の脅威に対してもリアルタイムに対応することが可能になっています。 また、AI搭載のWAFは、高度な検知精度により、誤検知の低減や対応スピードの向上が期待されています。

WAFの選定ポイント

WAFは導入して終わりではなく、継続的な運用が求められるセキュリティ対策です。自社の環境や運用体制に合った製品を選ぶことが、効果的なセキュリティ対策につながります。

以下の選定ポイントを参考に、最適なWAF製品を選定しましょう。

導入および運用のしやすさ

WAFの効果を最大化するには、導入後の継続的な運用が不可欠です。特にセキュリティ専任人材が不足している企業では、シグネチャの自動更新機能や24時間365日のサポート体制を備えた製品を選ぶことで、運用負荷を大幅に軽減できます。

クラウド型WAFであれば、ベンダーが最新の脅威情報に基づいてシグネチャを自動更新するため、常に最新の状態で運用できる点がメリットです。

最新の脅威にも対応できる

WAF選定時には、最新の脆弱性や攻撃手法に対応しているかを確認することが肝心です。また、定期的なアップデートに対応しており、新たな脅威に迅速に対応できるかも重要です。

費用対効果

先ほどご紹介した通り、WAFの種類としてアプライアンス型、ソフトウェア型、クラウド型の3種類があります。それぞれにメリット・デメリットがありますので、導入するWebアプリケーションの合ったものを選択すると良いでしょう。

また、金額についても1カ月のピークトラフィックで決まるもの場合や累計トラフィックにより金額が決まるパターンがありますので、一番費用対効果があるプランを選択しましょう。

ALSOKではWAF機能だけではなく、DDoS防御やBot管理、API保護などの機能も搭載したクラウド型のWAFサービスを提供しております。クラウド型なのでDNSの情報を切り替えるだけですぐに利用可能であり、お客様の環境に合わせた柔軟な設定もできますのでぜひご検討ください。

まとめ

WAFは、従来のファイアウォールやIDS/IPSでは防げないWebアプリケーション層の攻撃に対する有効な対策です。年々巧妙化するサイバー攻撃から企業の大切な情報資産を守るために、企業規模を問わず導入が推奨されています。

特にクラウド型WAFは、専門知識がなくても導入でき、運用負荷も少ないため、中小企業でも導入しやすい選択肢です。まだ導入していない場合は、本コラムで紹介した選定ポイントを参考に、自社に最適なWAFの導入を検討してみましょう。